Krieg & KI: Unterschied zwischen den Versionen

Aus exmediawiki

C.heck (Diskussion | Beiträge) |

C.heck (Diskussion | Beiträge) |

||

| (32 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

| − | '''Präsentationsfolie zum Download: [https://exmediawiki.khm.de/exmediawiki/images/5/59/Krieg-u-KI-in-ramberg.pdf Krieg-und-KI | + | <!--'''Präsentationsfolie (Präsentation im Zuge des Seminars [[Kunst & KI]])<br> zum Download: [https://exmediawiki.khm.de/exmediawiki/images/5/59/Krieg-u-KI-in-ramberg.pdf Krieg-und-KI.pdf]'''--> [[Datei:Slides.jpg|600px|right]] |

| − | + | [[Datei:Intro-new2.mp4]] | |

| − | [[Datei:Slides.jpg|600px|right]] | + | |

| − | + | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | '''WAR | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | '''ON | |

| − | ''' | + | '''E̢̧̨̢̡̨̡̨̡̛̛̛̗͍͖̘̖͍̫̥̯͙͍̙̼̱̲̣͇͉̳͇̖͈̘̜̦̣̭̞͉̥͖̖͉̻̖͓̣̮͎̞̰̩͚̤̥̟͉̤͓̳̖̳͎̪͓͕̤̮͇͉͚̳̖̖͖̳̠̻̗͙͎̺̩̺̹͚̱̹̘̜̮͇̟̳̞̯͉̩͇̞͇̝̠̠̹̳̘̫̱̰͔͚̙̹͙̺̞̹̤̫̥̤̲͋͛̇̀̓͑͊͂́͂̈̾̽̅̏̅͗͗̂̊̅͋͆̎̔̊̄͗̿̃̉̌̊́͛̒̅̓̆̔̀̍̇̃́̾̄͂̒̉̓͗̂̈̀̿̀̄͊̂̆͗̀̌̈́̀̂́̓͗̏̓̍́̌̅͆̈́͛̑̀̋̔̓͛͌͊́̓̎̍͑̐́͐̐̅̓̽̊̽͋̈́̆̎̎̏̂̐̿̀̌͋͆͑͋̾̚̚͘͘͘̕͘͘͘͘͜͜͟͟͜͟͜͢͜͟͢͜͝͠͠͡͠͡͡͡͞ͅͅͅͅͅṞ̨̨̨̢̧̢̡̡̧̧̢̢̢̢̨̨̡̨̧̨̢̨̧̛̛̟̫̦͇͍̤̥̱̬̘͓̳̙̖̖̪͍͇̦̯̩̙̟͖̗̭̙̫̯̖̳̬̘̫̘͍͈͍̞̦̦̟̜͕̦̠̱͉̙̩̣̯͍̗̣͍̥̺͙͎̻͙̤̮̖̦̠͍̫͎͓̜̥̰̖͙͎̯̝͉͓̩̻͓̻̠͕̩̳̩̪̱̝͖̮͚̼̹̳̦̪̦̤̘̙͚͉̼̻̠̖͉̲̟̝̲̠͙͎̖̟͔͖̦̝̠̻͙͎͈̗̤͙̠̦͙̝͕͎̭͙̗̇̀̅̌͒̃̀̆̋̎̑͑̆̓͛͋̇̅͑̊̀̋͒̐̈́̊͋̀͊́̋̂̔̎̐̋̀͋͋͛̍̓͌͌̐͂̏̐̋̓͗̀̒̓͛̿̆̏̇̍͌͑̀͐͒͌̎͌̐̆̓̊̏̃̇̋̌̄̒̎̉̇͑̉̏̃͗̿́͆͆̎̽͑̿̃̍̿̈͗̔͗̀̀̐̉̓̃̐̑͋͐̅͊͆͊̀͛͊͛̽͛̉̄̃̆̔͛̈́̾̆̆̓͆͒̐̀͋̍̃͛͛̋̐̕͘͘̕̕̕̕̚͘̕̕̕͘͘̕͜͜͜͟͟͜͟͢͠͠͞͝͠͝͝͝͝͡͠͠͝͠ͅR̢̢̨̧̨̧̢̨̢̢̧̨̡̛̛͖̖̗̬͙͇̳̙͔̱͔̖̗͖͇͍̪̼̣̳̰͖͕͈̮͈͖͕̼͉̪̭̲͓̱͔̬̠̠͍̞̼̹͉͉͇͖̱͙̩̯͚͖̝̪̰͈͎̠̬͓̤̗̦̥͕̰̥̺̪̼͙̪̫̞̮̜̩͎̬͙̙̺̹̱͕̮̮͓̞͇̰͓̻̱̻͔͇͕̗̔́̀̊̔̇͋̒́̓̃̃͋͋̓̐̀̏̽͌͋̈̈̀͑́͛̔́́͊͗̅̅̓̄͌̊̾͌̋͆̃̇͌̅́͛̏͂͋̎̎̇̅͐̊̾̊̿̂̈̒̾̏̈̌̋̂̓̈́͐̈́̿̈́̒̓̄̎̈́̈́̂̉̽̀͒͒̒͛̐̃̓͛̒̒͗̆͋̈́͒̐̂̎̊͛̏͘̚̚͘̚̕̚̕͢͜͜͟͢͢͟͢͟͟͝͡͞͡͞͞͞͝͠͡͝ͅͅͅͅƠ̡̧̨̡̢̢̨̨̡̡̧̧̨̨̨̡̧̡̨̢̡̛̛̛̛̛̯̫̲̯̗̮̦̮̬͚̩̟̠̙͉̹̤͉͓̬̠̪̲̘̬̳̹̬̣̪̱̳̟̺̬̣̫̱̞̮̺͓̟̭̝͎̖̣̮̤̙̟͕̹͎̲͉̘̳̻̱̫̞̤̪̺̳̘̺͇̺̭͙̬͚̗̖̣̩̟̩̦̘̳͉̩͓͈̰͖̦͚͎̦̳̱̟̩͉͙̰̳̣͈̦͉̠͚̥̟̰̠̘̟͍͖̫̺͎͙̳̘̫̟͖̝̦̙̻̲̘̥̭̳͔̳̩̺͚̻͖̘̩̫͕̼̝̫̫̤͍̋̾̊͂̒̐̓̔̀͆͂̔͆͋̎͐̈́̈͐̎̋̅̍͂̋͑͗̓̒͛͑̈́̓̏͂̄̔̒̀́̀͗̉̌͆̑́̍͂͆̇̐̽̐̈́̔͋́͑̑̉͒͒̆͐̄͆͛̇͑̿̂͒͐̐̄͐́͊̎̎̈̄̒̄̿͌̓͛̅͂́̾̍̌̇̇̎͊́̐͑̂͌̐̍̇̌͒̀̅̆̓̅͐̍̑͛̐̂̄̇͂̓̆͋̇͑̊͋́̂̍͗̃̿͗̈̾̈̍̑̾̊͌͑͌̚͘͘̕̚̕̕͘̕͘͘͘͢͢͜͜͟͜͠͡͠͝͞͠͠͠͝͝͞͞͞͝ͅR̨̨̧̢̡̨̧̧̡̢̢̨̢̡̨̛̛̛̛͍̱̜͖̫̝̱̹͎͔̳̠̼͈̫̩̮͈̪̹̜̼̤̭̬̦̯͇̤̼̩͈̺̩̹͈̥͖͖̱͔͈͍̟͓̦̻̦̖͎̖̣̻̲̤̭͕͖͙̭̺͚̩͔̤͚̬̮͉̟̫̺̭͕̻̭͚̪̬̦̝͎̪̤͓̩̩͓̜̩͙̥͕̩͙̦̦͕̼͙̜͈̗̥͇̱̺̬͓̼̮͔̹̥̜̝̖͇̜͍̫̖͉͖̪̪̲͔̼̣̟̞̞̜͎̟̠̥͔̱̠̠̱̹͙̗͈͗̂̽̐̅̍̌͋͋̀̿͛͛̾̽͗̃̃̅̃̊̋̀̽̈́̌̾̓͂͂͑̒͋̑̑͛̉́̈̅̽̇́̑̾̐̽̀͊̃͋̀̆͐͒́̋̿́̐̽͂̋̓̆̌̍̓̃́̎̾̊̿͆̋͐̉͌͗̐̓̌͗͌̎̎͛̋̽́̽̈̾̍̇̀̊̊̊͋̓̎͊̋̊̏͛̌̐͂͂̐̃̆͊͂̍̃̽̿́̀̅͒̑͌̈̓̎̑́͐̉̇͗̋̒̊̏̆̀̋̅̀̓͌͘̕̕̕̕̚͘̕̕̚̕̚͢͜͜͟͟͜͜͢͜͢͢͟͝͞͡͠͠͝͠͝͠͡͠͡͠ͅͅ |

| − | + | ''' | |

| − | + | =Von welchen Technologien sprechen wir, sprechen wir von KI-Kriegstechnologien...?= | |

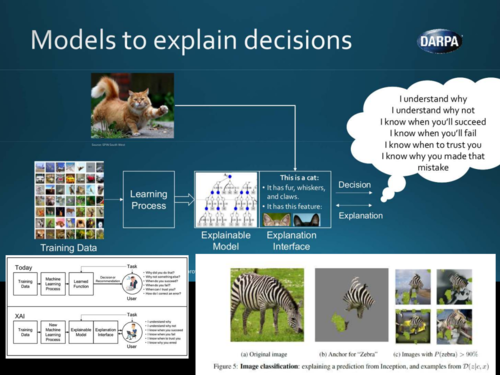

| − | ---- | + | Künstliche Intelligenzen werden als "Kriegstechnologie", -im allgemeinen Sinne verstanden als eine Technologie für den Einsatz zu konkreten Kampfhandlungen-, in erster Linie eingesetzt zur: |

| − | + | * '''Navigation''' z.B. [[Krieg_%26_KI#das_gl.C3.A4serne_Gefechtsfeld|KI-gesteuerter Drohnenschwärme]] | |

| + | * '''Zielerkennung- und identifikation''', z.B. [[Krieg_%26_KI#from_Gorgon_Stare_to_ARGUS-IS|ARGUS-IS]] | ||

| + | * '''Angriffsplanung- und ausführung''' z.B. [[Krieg_%26_KI#Command.2C_Control.2C_Computers.2C_Communications_and_Information_.28C4I.29|(C4I, Command, Control, Computers, Communications and Information)]] | ||

| + | * '''Als Assistenzsysteme für Kampfpiloten''', um aus großer Entfernung heraus Abschussentscheidungen zu treffen, oder auch um autonom zu navigieren, d.h. Routen zu einem vordefinierten Ziel zu entwerfen, während Unvorhersehbares durch ''Machine Learning'' Vorhersagbar gemacht wird. Sie registrieren feindliche Taktiken, Verhaltensmuster und ''lernen'' aus diesen wie sie Geschossen ausweichen, auf mehrere Ziele gleichzeitig feuern und wie sie gemeinsam mit anderen Bots eigentständig Manöver ausüben.<br> | ||

| + | siehe auch: [[Krieg_%26_KI#where_are_we_now.3F|where-are-we-now?]] | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

---- | ---- | ||

| − | = | + | =some years ago...:= |

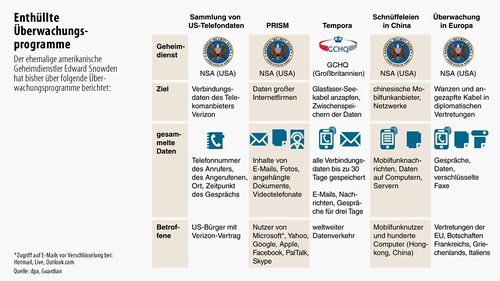

| − | + | [[Datei:Prismnsaprgrams.jpg|mini|500px]] | |

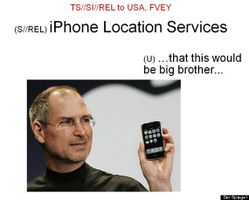

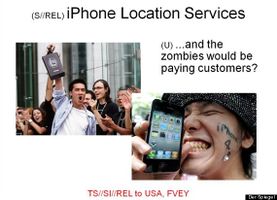

| + | Wir schreiben die Jahre 2010-13: | ||

| + | * [[Praktische_Erinnerungskultur#Free_Chelsea_Manning|Chelsea Mannings "Collateral Murder"]] | ||

| + | * Wikileaks | ||

| + | * die Snowden Leaks | ||

| + | * [[#"The drone papers"|die drone papers]] | ||

| + | * akribische Aufarbeitungen von rohem (geleaktem) Datenmaterial | ||

| + | * Fast täglich neue Skandalmeldungen: PRISM / XKeyscore / BND / NSA / Ramstein / drone war / Afghanistan / Jemen / Somalia / Pakistan ... | ||

| + | * neue Terminologien finden Einkehr in unsere Alltagsprache: Kollateralschaden / falsos positivos / human in the loop / Metadata / Tötungslisten ... | ||

<div style='font-size:12px;font-weight:bold;font-family:monospace,Sans;display:block;padding:5px;background:#FCFF66;color:black;'> | <div style='font-size:12px;font-weight:bold;font-family:monospace,Sans;display:block;padding:5px;background:#FCFF66;color:black;'> | ||

| − | + | Als die deutsche Bundesregierung im | |

| + | Juni 2013 einen Fall wieder einstellte, mit | ||

| + | der Begründung: „Eine Tötung sei in einem | ||

| + | solchen Fall völkerrechtlich zulässig und | ||

| + | damit strafrechtlich gerechtfertigt“ erklärte | ||

| + | sie in einem Nebensatz: „Beim Ausnutzen des | ||

| + | Überraschungseffektes handele es sich um eine | ||

| + | „zulässige Kriegslist“.<ref>Tageszeitung »neues Deutschland«, Artikel „Minister: Drohnen sind »zulässige Kriegslist“, Uwe Kalbe, 13.5.2014, http://www.neues-deutschland.de/artikel/932756.minister-drohnen-sind-zulaessige-kriegslist.html (letzter Zugriff 21.03.2015)</ref> | ||

| + | </div> | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | '''Worum ging es in diesem Fall? Und von welchem Krieg spricht die deutsche Bundesregierung hier?''' | |

| − | + | <embedvideo service="youtube">https://www.youtube.com/watch?v=6yMOzvmgVhc</embedvideo> | |

| + | http://www.livingunderdrones.org/ | ||

| − | + | ---- | |

| + | ===Der US-Drohnenkrieg und die Rolle Deutschlands=== | ||

| + | http://www.imi-online.de/2013/11/06/der-us-drohnenkrieg-und-die-rolle-deutschlands/ | ||

| − | + | ---- | |

| − | + | [[Datei:Pope2.jpg|miniatur|300px]] | |

| − | + | Als der ehemalige Verteidigungsminister Thomas de Maizière 2013 im Bundestag erklärte: ''„Wir können nicht sagen wir bleiben bei der Postkutsche, wenn alle anderen die Eisenbahn entwickeln.“'', wurden Kampfdrohnen<ref>UCAV, ''Unmanned Combat Aerea Vehicle''. Ein luftangriffsfähiges UCAV, wird auch auch als „combat drone“ oder „Hunter-Killer“ benannt.</ref> für Fortschritt und Wettbewerb moralisiert<ref> https://www.taz.de/1/archiv/print-archiv/printressorts/digi-artikel/?ressort=in&dig=2013%2F02%2F01%2Fa0070&cHash=aec76d31f10cc542d0de4d941fdb013d. (letzter Zugriff: 27.05.2015)</ref>. De Maiziéres Fazit: ''"Kampfdrohnen sind moralisch."''<br> | |

| + | Seine Nachfolgerin Ursula von der Leyen, ehemalige Familienministerin, formulierte diese Zielsetzung bei einem Truppenbesuch im nordafghanischen Mazar-i-Scharif fümf Tage nach ihrer Amtseinführung etwas anders, sie sagte zu ihren Soldaten: <br> | ||

| + | ''„Das wichtigste ist der Mensch und nicht die Frage der Materialkosten“'', diese müßten zum eigenen Schutze und zum Schutz der Bevölkerung mit ''"modernstem Material"'' ausgestattet sein. Auf die Frage eines mitgereisten Journalisten, warum sie sich mit den unbemannten Luftfahrzeugen nicht fotografieren lassen wolle, antwortete von der Leyen, für sie ständen die Soldaten im Mittelpunkt. <ref>http://www.faz.net/aktuell/politik/bundeswehr-von-der-leyen-verspricht-sichere-ausruestung-12725485.html. (letzter Zugriff: 27.05.2015)</ref> | ||

| − | + | Die Fakten sprechen für sich:<br> | |

| + | *'99 Krieg gegen Serbien | ||

| + | **reiner Luftkrieg '''keine einziger Nato-Soldat gefallen''' | ||

| + | *Libyenkrieg | ||

| + | **60000 opfer | ||

| + | **'''kein einziges Opfer auf Nato-Seite''' | ||

| + | * GB + US >> '''mehr Soldaten die Selbstmord begangen (in den letzten jahren) haben als Soldaten die im Krieg fielen''' | ||

| − | + | siehe Peter Strutynski »Töten per Fernbedienung« | |

| − | + | Auf Seiten der Zivilbevölkerung steigen die Opferzahlen bei Drohnenangriffen, z.B. gegenüber Angriffen mit Kampffliegern um ein Zehnfaches.<br> | |

| + | ''...auch ein Grund dafür ist, dass der Mensch im Kampfbomber noch in letzter Sekunde umkehren kann, wenn er sieht dass das Ziel eine Fehlentscheidung war'', zwar kann dies der Drohnenpilot eigentlich auch tun, jedoch sprechen wir hier von gänzlich unterschiedlichen Kampfhandlungen und somit kann ein ''"hätten können tun"'' nicht einfach so übertragen werden. | ||

| − | |||

| − | |||

| − | + | Drohnen dienen vornehmlich dem Einsatz sogenannter 3-D Missionen: ''dall, dirty & dangerous'' . An den Anfängen der Entwicklung ferngesteuerter Kampfmaschinen, sogenannter telechirischer Maschinen<ref>John W.Clark: «Remote control in hostile environements», New Scienitist, Bd. 22, Nr. 389, April 1964, 300-303</ref> hatten die Telechiristen folgende Utopie: <br> | |

| + | ''„Warum sollten sich Männer im zwanzigsten Jahrhundert weiterhin von Kugeln und Granatsplittern zerreißen lassen, wo es doch ein telechirischer Soldat genauso gut an ihrer Stelle tun könnte?[...] Alle konventionellen Kriege könnte man telechirisch führen, durch Armeen von Militärrobotern, die sich in ferngelenkten Schlachten gegenüberstünden. Vollkommen neutrale Computer würden Siege und Niederlagen berechnen und durch ihren Schiedsspruch entscheiden, während die Menschen ruhig zuhause blieben, um | ||

| + | in ihren Fernsehgeräten anstelle des eigenen Blutes Maschinenöl in den Staub spritzen zu sehen“''<ref>Anonym: «Last word on telechirics», New Scientist, Nr. 391, 14.5.1964, 405</ref>.<br> | ||

| + | In der Gesinnung der technokratischen Elite hat | ||

| + | sich bis heute weitgehend nichts geändert, wie | ||

| + | es aus einem Zitat des Robotikers Ronald Atkin, | ||

| + | einem der aktivsten Förderer der autonomen | ||

| + | tödlichen Robotik heraus zu lesen ist.: Robotics | ||

| + | ''„werden möglicherweise in der Lage sein, auf dem Schlachtfeld in ethischerer Weise zu handeln als menschliche Soldaten [...]"''. Sie werden ''„sich in schwierigen Umständen menschlicher verhalten können als menschliche Wesen“''<ref>Ronald C Arkin: »Ethical robots in warfare», Technology and Society Magazine, Bd. 28, Nr. 1, Frühjahr 2009, 30-33, 30</ref> | ||

| − | + | Eigene Verluste, im Sinne von "gefallenen Soldaten" bedeuten für politische Entscheidungsträger aber auch immer eine Gefahr, dass die öffentliche Meinung zuungunsten des Einsatzes kipptén kann. Besonders dann wenn die Militäreinsätze innenpolitisch umstritten sind und beispielsweise klare Fortschritte auf dem Weg hin zu einem vorher definierten Missionsziel nicht erkennbar sind oder verloren gehen, die eigenen Soldatinnen also "umsonst" ums Leben zu kommen scheinen. | |

| − | + | ---- | |

| − | + | ====Ramstein==== | |

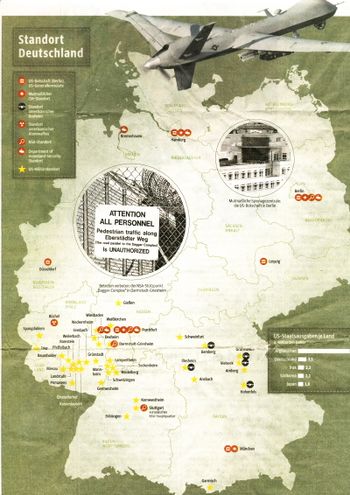

| + | [[Datei:Brd-drones.jpg|right|350px|SZ-Grafik: Hanna Eiden; Fotos: dpa (2),oh; Recherche: Frederik Obermaier, Bastian Brinkmann;]] | ||

| + | In Deutschland sind 43 000 US-Soldaten stationiert | ||

| − | + | USA betreibt in Deutschland fast 40 militärische Stützpunkte | |

| − | + | Drei Milliarden Dollar gab die US-Regierung | |

| + | im Fiskaljahr 2012 in Deutschland aus. | ||

| + | Mehr brauchten sie nur in Afghanistan. | ||

| − | + | Von den Stützpunkten Ramstein und Stuttgart aus, | |

| + | steuern amerikanische Soldaten den blutigen Drohnenkrieg in Afrika | ||

| + | und üben kontinuierlich mit 57 Drohnen über deutschem Boden<ref>Quelle: SZ, Freitag, 15.11.2013, Artikel: »Der geheime Krieg«</ref>000 | ||

| − | + | ''„Im Luftwaffenstützpunkt Ramstein laufen wirklich alle Informationen zusammen, wie durch einen Trichter“'', sagte der ehemalige US-Drohnenpilot Brandon Bryant im | |

| + | NDR-Magazin „Panorama“. Von der Drohne gelieferte Bilder würden in Ramstein in | ||

| + | einer Einheit namens DGS (Distributed Ground System) ausgewertet. Dort soll | ||

| + | sichergestellt werden, dass die von der Drohne aus abgefeuerte Rakete | ||

| + | die richtige Person tötet. | ||

| − | + | Ähnliches hatten die beiden Medien bereits im Vorjahr berichtet. | |

| + | Damals ging es aber nur um die Beteiligung an Drohnenangriffen in Afrika, | ||

| + | insbesondere in Somalia. In die Auswahl der Ziele sei auch die US-Kommandozentrale | ||

| + | für Afrika (Africom) in Stuttgart einbezogen, hieß es damals. Neu ist, dass die | ||

| + | Einheit aus Ramstein in die Steuerung der ungleich zahlreicheren US-Drohnenangriffe | ||

| + | in Pakistan einbezogen ist. Deutschland sei die „Schaltzentrale“ im US-Drohnenkrieg, | ||

| + | betont „Panorama“.<ref>http://taz.de/Rechtslage-zu-Drohneneinsaetzen/!136280/ | ||

| + | </ref> | ||

| − | + | Die Drohnen, mit denen die Amerikaner nach Osama bin Laden suchten, wurden zeitweise von Ramstein aus geflogen. Offenbar ohne Wissen Berlins?<ref>http://www.sueddeutsche.de/politik/us-basis-ramstein-us-drohnen-wurden-aus-rheinland-pfalz-gesteuert-1.2142955</ref> | |

| − | + | ---- | |

| + | weitere Artikel: | ||

| + | '''»Was nicht passt verschweigen, was in den Kram passt propagieren«''' | ||

| + | * https://www.nachdenkseiten.de/?p=52900#more-52900 | ||

| + | **Am vergangenen Samstag demonstrierten in Ramstein einige 1000 Menschen gegen die Nutzung der US-Air-Base für Drohnenangriffe. In den deutschen Medien fand dieses Ereignis kaum Resonanz: Ein winziger Einspalter – Basis dpa – in der Monopolzeitung, die am Demonstrationsort erscheint.... | ||

| − | + | '''»Urteile in Münster - Deutschland soll Ramsteiner US-Drohneneinsätze prüfen«''' | |

| + | * https://www.zdf.de/nachrichten/heute/urteil-drohnenangriff-deutschland-usa-ramstein-100.html | ||

| + | ** Ist die Bundesrepublik mitverantwortlich für tödliche US-Drohnenangriffe? Ein Somalier und drei Jemeniten haben gegen das Verteidigungsministerium geklagt - teils mit Erfolg. | ||

---- | ---- | ||

| + | =====völkerrechtlich zulässig...===== | ||

| + | https://netzpolitik.org/2014/steuerung-des-us-drohnenkriegs-via-ramstein-bundesregierung-findet-das-nicht-schlimm-und-verzichtet-auf-stellungnahme-aus-den-usa/ | ||

| − | + | Antwort der Bundesregierung auf die Kleine Anfrage der Abgeordneten Andrej Hunko: "Einstellung von Prüfvorgängen der Bundesanwaltschaft zur gezielten Tötung | |

| − | + | von deutschen Staatsangehörigen durch US-Kampfdrohnen": http://dip21.bundestag.de/dip21/btd/18/013/1801318.pdf | |

---- | ---- | ||

| − | = | + | ===the rise of a method called ''predictive killing''=== |

| − | + | <tt>Am 4. Oktober 2010 wurde im pakistanischen | |

| − | + | Mir Lai durch einen Drohnenangriff Bünyamin E., ein ''mutmaßlicher'' Angehöriger einer islamistischen Kämpfertruppe, getötet. | |

| − | + | Da das Opfer einen deutschen Pass besaß, | |

| − | + | waren die deutschen Behörden von Amts wegen | |

| − | + | zu Ermittlungen gezwungen. „''Da er'' nach | |

| − | + | Auffassung der Ermittler (...) ''an den Kämpfen'' | |

| − | + | in Nordpakistan ''teilnehmen wollte'', war er | |

| − | * | + | ein legitimes militärisches Ziel und seine |

| + | Tötung weder ein Kriegsverbrechen noch ein | ||

| + | staatlicher Mord“<ref>https://www.taz.de/1/archiv/digitaz/artikel/?ressort=in&dig=2013%2F07%2F02%2Fa0044&cHash=7556763ccd037c45eb33100fcff4122c (letzter Zugriff 21.03.2015)</ref>.</tt> | ||

| + | |||

| + | '''eine Eigenart der vorhergehenden 3 Sätze:''' | ||

| + | |||

| + | der Begriff: '''"mutmaßlich"''' | ||

| + | |||

| + | '''"wollte teilnehmen"''' im Gegensatz zu '''"hat teilgenommen"''' | ||

| + | |||

| + | *Er könnte potentiell irgendwann einmal eine Straftat begehen. | ||

| + | *Er könnte jemanden, einen Menschen verletzen, oder ein Staatssystem verwunden. | ||

| + | |||

| + | *Irgendwann | ||

| + | *Vielleicht. | ||

| + | *Vielleicht aber auch nicht. | ||

| + | |||

| + | ====die allgemeine Erklärung der Menschenrechte==== | ||

| + | Im Jahre 1948 haben „die Mitgliedsstaaten | ||

| + | sich verpflichtet (...) auf die allgemeine | ||

| + | Achtung und Einhaltung der Menschenrechte und | ||

| + | Grundfreiheiten hinzuwirken.<ref>https://www.amnesty.de/alle-30-artikel-der-allgemeinen-erklaerung-der-menschenrechte (letzter Zugriff 12.04.2015)</ref>“ | ||

<div style='font-size:12px;font-weight:bold;font-family:monospace,Sans;display:block;padding:5px;background:#FCFF66;color:black;'> | <div style='font-size:12px;font-weight:bold;font-family:monospace,Sans;display:block;padding:5px;background:#FCFF66;color:black;'> | ||

| − | + | „1. Jeder, der wegen einer strafbaren Handlung | |

| − | + | beschuldigt wird, hat das Recht, als unschuldig | |

| − | + | zu gelten, solange seine Schuld, nicht in | |

| − | + | einem öffentlichen Verfahren, in dem er alle | |

| − | + | für seine Verteidigung notwendigen Garantien | |

| − | + | gehabt hat, gemäß dem Gesetz nachgewiesen | |

| − | + | ist.“ | |

| − | + | ||

| + | „2. Niemand darf wegen einer Handlung oder | ||

| + | Unterlassung verurteilt werden, die zur Zeit | ||

| + | ihrer Begehung nach innerstaatlichem oder | ||

| + | internationalem Recht nicht strafbar war. | ||

| + | Ebenso darf keine schwerere Strafe als die | ||

| + | zum Zeitpunkt der Begehung der strafbaren | ||

| + | Handlung angedrohte Strafe verhängt werden.“ | ||

</div> | </div> | ||

| − | '' | + | ''...Im Fall Bünyamin E. gab es keine Straftat. Es gab lediglich einen Verdacht.'' |

| − | |||

| − | |||

| − | |||

| − | [[ | + | ====Todeslisten==== |

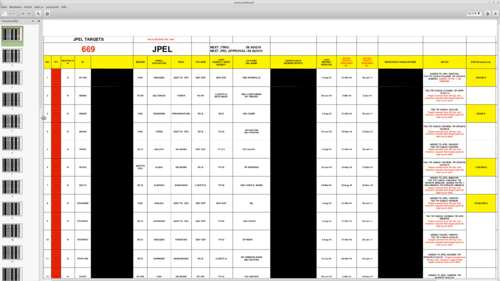

| − | + | ====capture & kill, the JPEL-Lists==== | |

| − | + | [[File:algorithmische-narrative.jpg]] | |

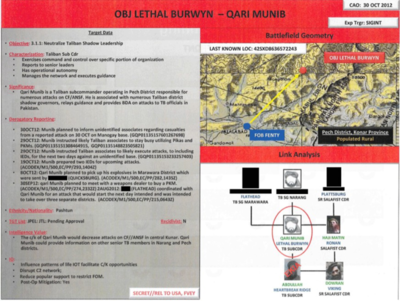

| − | + | [[File:baseballcard.png|right|400px]] | |

| + | <center>'''c/k'''<ref>Das KSK (Kommando Spezialkräfte) der Bundeswehr entscheidet unter anderem, wer, und unter welcher Kategorie, der jeweilige Mensch auf die sogenannten Todeslisten (JPEL-Listen) der Nato-Truppen in Afghanistan gesetzt wurde: „c“ & „c/k“. „c“ steht für capture und „k“ steht für kill</ref></center> | ||

| + | |||

| + | <div style='font-size:12px;font-weight:bold;font-family:monospace,Sans;display:block;padding:5px;background:#FCFF66;color:black;'> | ||

| + | Die Informationen auf der "Baseball Card" und in dem Ordner über die Zielperson stammen nach Aussagen der Quelle vor allem von Geheimdiensten und können von den sie beurteilenden Menschen auch falsch interpretiert worden sein. "Das ist natürlich keine todsichere Methode," sagte die Quelle. "Man muss sich einfach darauf verlassen, dass die Computer und die Analysten beim Sammeln und Auswerten der vielen Daten und Informationen keine Fehler gemacht haben." <ref>Die Drohnen-Dokumente, Artikel 2, Josh Begley, The Intercept, 15.10.15, https://theintercept.com/drone-papers/a-visual-glossary/ Übersetzung: Wolfgang Jung, www.luftpost-kl.de, LP 200/15 – 28.10.15</ref></div> | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | [[File:jpel.png|500px]] | |

| − | |||

| + | Am 28.12.2014, auf dem 31C3, dem Chaos | ||

| + | Communication Congress 2014 in Hamburg, einen | ||

| + | Tag vor ihrer Veröffentlichung im Spiegel<ref>Artikel »Obamas Listen«, von Jacob Appelbaum, Matthias Gebauer, Susanne Koelbl, Laura Poitras, Gordon Repinski, Marcel Rosenbach, Holger Stark, in »Der Spiegel«, Nr.1/29.12.2014</ref> | ||

| + | erzählten Jacob Appelbaum und Laura Poitras | ||

| + | von Listen, die die CIA und die NATO während | ||

| + | des Kampfeinsatzes am Hindukusch führten<ref>https://media.ccc.de/browse/congress/2014/31c3_-_6258_-_en_-_saal_1_-_201412282030_-_reconstructing_narratives_-_jacob_-_laura_poitras.html#video (letzter Zugriff 29.05.2015)</ref>. | ||

| + | Auf diesen JPEL-Listen (Joint Priority Effects List/Gemeinsame Wirkungsvorrangliste) standen entpersonifizierte Menschen. | ||

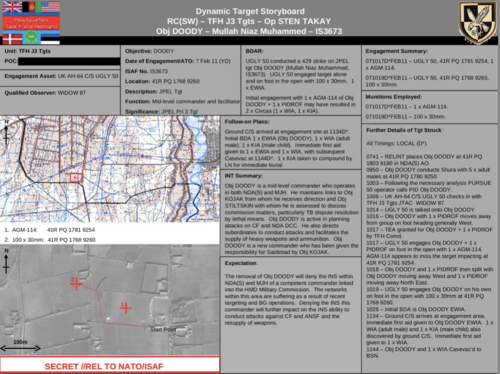

| − | + | [[File:doody.png|right|500px]] | |

| − | + | Mullah Niaz Muhammed z.B. bekam den Namen Doody, die ISAF No. IS3673 und er lebte | |

| − | in | + | in 41R PQ 1768 9260, bis zu seiner Ermordung in |

| − | + | 41R PR 17897 92491 am 071017D*Feb11 durch eine | |

| − | + | UGLY 50 .AGM-114, bei welchem versehentlich | |

| − | + | auch ein KIA (ein kleiner Junge) getötet + 1 | |

| − | + | WIA (sein Vater) schwer verwundet wurde. | |

| − | |||

| − | |||

| − | + | ---- | |

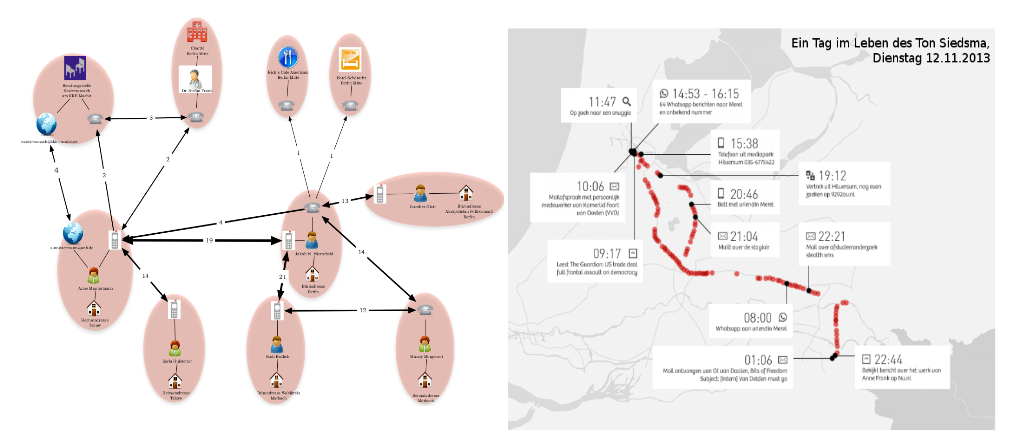

| + | ====Bewegungsmuster & unvorhergesehenes Verhalten==== | ||

| + | <center>[[File:metadatta.png]]</center><ref>https://netzpolitik.org/2014/metadaten-wie-dein-unschuldiges-smartphone-fast-dein-ganzes-leben-an-den-geheimdienst-uebermittelt/</ref> | ||

| + | Der Weg einer Person zu ihrer | ||

| + | Erscheinung als technisches Bild auf solch | ||

| + | einer Liste, sowie es Mullah Niaz Muhammed, | ||

| + | aber auch Bünyamin E. erging, dieser Weg | ||

| + | scheint lang und meist undurchsichtig, doch | ||

| + | er geschieht in Echtzeit. Häufig geschieht | ||

| + | dieser Eintrag aus einer Unregelmäßigkeit | ||

| + | ihres Verhaltens heraus. Einem Austritt aus | ||

| + | dem ihr zugeschriebenen Bewegungsmuster. | ||

| − | ---- | + | Das gesellschaftliche Subjekt tritt nun also aus dieser Norm heraus. |

| + | |||

| + | Nachdem eine Identifizierung von Regelmäßigkeiten -und kleine Devices in unseren Pockets, z.B. Smartphones<ref>https://netzpolitik.org/2014/metadaten-wie-dein-unschuldiges-smartphone-fast-dein-ganzes-leben-an-den-geheimdienst-uebermittelt/ (letzter Zugriff 25.05.2015)</ref> senden diese | ||

| + | Muster in Echtzeit weiter-, als ''Alltag'' bezeichnet wurde, geschieht eine Vorwegnahme | ||

| + | von Wiederholungen. Eine auf diesen Menschen zugeschnittene Norm bildet sich heraus. Eine | ||

| + | Norm, die im stetigen Abgleich mit der Norm einer jeweiligen Gesellschaftsform steht. | ||

| − | + | Muster entstehen. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| + | Fällt ein Bewegungsmuster aus der Gewohnheit heraus, so generiert beispielsweise die Software ''XKeyscore'' einen <code>stdout</code> (Standardausgabe). | ||

| + | |||

| + | Dieser <code>stdout</code> kann viele Ursachen haben. Entweder durch unvorhergesehens eigenes Verhalten, | ||

| + | dadurch dass man sich mit den falschen | ||

| + | Freunden getroffen hat (''falsch'' kann aber auch | ||

| + | diejenige Person werden, die fälschlicherweise unter | ||

| + | Beobachtung steht), mit ihnen kommuniziert, | ||

| + | oder aber auch sich ständig mit ihnen traf und | ||

| + | nun plötzlich aufgehört hat zu gemeinsamen | ||

| + | Treffen zu gehen oder sogar den Kontakt zu | ||

| + | ihnen komplett abgebrochen hat. | ||

| − | + | Wie auch immer...: '''Man ändert sein Verhalten'''. | |

| − | ... | + | Veränderung bedeutet Neuformatierung eines gegebenen Musters. |

| − | + | ||

| − | + | <!-- | |

| + | Der Störfaktor, <code>stdout</code> (Standardfehlerausgabe), welcher beim Durchlauf einer jeweiligen Musterkennung entdeckt wurde muss repariert werden. | ||

| + | |||

| + | Die Zukunft muss durch vorbeugendes | ||

| + | Eingreifen, stdin [2] modifiziert werden. | ||

| + | |||

| + | Natürlich drücke ich dies gerade ein | ||

| + | wenig zugespitzt und ironisch aus, doch | ||

| + | leider | ||

| + | entscheidet dieser Algorithmus und die mit | ||

| + | ihm verbundene Handlungsanweisung häufiger und | ||

| + | häufiger über Zutritt oder Ausschluss, über | ||

| + | Leben oder Tod: | ||

| + | --> | ||

| + | <div style='font-size:12px;font-weight:bold;font-family:monospace,Sans;display:block;padding:5px;background:#FCFF66;color:black;'> | ||

| + | <center> | ||

| + | „Salem, ein Geistlicher, predigt in der<br> | ||

| + | Moschee seines Dorfes gegen al-Qaida (...).<br> | ||

| + | Eine Woche später kommen drei unbekannte<br> | ||

| + | Männer in das Dorf, in Salems Moschee, sie<br> | ||

| + | suchen nach ihm. Weil er Angst hat, dass diese<br> | ||

| + | Männer Rache für seine Predigt nehmen wollen,<br> | ||

| + | ruft er seinen Sohn herbei, einen Polizisten.<br> | ||

| + | In einem nahen Palmengehölz treffen die fünf<br> | ||

| + | aufeinander. Und sterben. Durch den Angriff<br> | ||

| + | einer US-amerikanischen Drohne.“<ref>https://www.taz.de/!5054275/ (letzter Zugriff 21.05.2015)</ref> | ||

| + | </center> | ||

| + | </div> | ||

| + | |||

| + | ====Weitergabe von Bewegungsmustern==== | ||

| + | |||

| + | Deutsche Behörden senden seit Jahren Metadaten und Mobilfunknummern auffälliger ''digital identities'' an die Nato und US-Behörden weiter. | ||

---- | ---- | ||

| − | |||

| − | |||

| − | |||

| − | |||

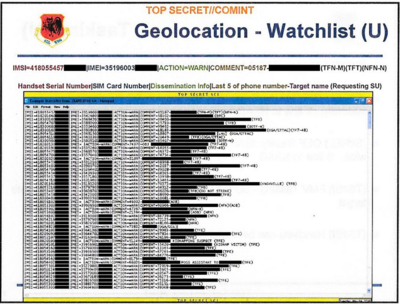

| − | + | [[Datei:Geolocation.png|right|400px]] | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | '' | + | <div style='font-size:12px;font-weight:bold;font-family:monospace,Sans;display:block;padding:5px;background:#FCFF66;color:black;'> |

| − | + | Bereits im letzten Jahr haben wir berichtet, dass die '''US-''' | |

| − | + | '''Geheimdienste ihre Zielpersonen hauptsächlich über''' | |

| − | + | '''deren Mobiltelefone orten.''' Mit dem Programm GILGA-MESH, das die Drohne zu einem "Sendeturm" macht, in den sich Mobiltelefone einloggen können, lässt sich die genaue Position der telefonierenden Person bestimmen. | |

| − | die | + | Die nebenstehende Reproduktion eines Dias zeigt eine "Watchlist" (Überwachungsliste) von SIM-Card-Nummern.<ref>»Ein Glossar mit Bildern, Dekodierung der Sprache des verdeckt geführten US-Drohnen-Krieges«, Die Drohnen-Dokumente, Artikel 2 von 8, Von Josh Begley, The Intercept, 15.10.15, https://theintercept.com/drone-papers/a-visual-glossary/</ref> |

| + | </div> | ||

| + | ---- | ||

| + | |||

| + | Der BND räumte auf Anfrage zwar die Weitergabe von Mobilfunknummern via Center Ice<ref>Die IT-Plattform Center Ice betrieben Amerikaner gemeinsam mit den Deutschen und den Anderen der sogenannten 14 Eyes-Gemeinschaft. Die Informationen zur Vorbereitung von Drohneneinsätzen flossen aus dieser Datenbank und der BND (Bundesnachrichtendienst) speiste nach der NSA (National Security Agency) und den Briten die drittgrößte Zahl an Daten in diese Datenbank ein. Die Notwendigkeit dieser Information erschließt sich nicht nur aus der Tatsache heraus, dass Telefonnummern und weitere persönliche Daten einzelner Individuen die an den amerikanischen Geheimdienst weitergegeben wurden, überhaupt erst die Grundlage für die Lokalisierung und Identifizierung eines Menschen notwendig sind. Nein, wir müssen uns vor Augen halten, dass zu diesem Zeitpunkt die Kamerasysteme in UAV’s zur Lokalisierung und zur Identifizierung der zukünftigen Todesopfer hierzu überhaupt nicht fähig waren. Einem Militärbericht aus dem Jahre 2011 zufolge beurteilte man die vohandenen Systeme als „nicht funktionsfähig: ineffizient und unangemessen - mit unzureichender Auflösung, insbesondere dazu, effektiv Personen zu verfolgen und mit besorgniserregenden Mängeln im Lokalisierungssystem“, Vgl. David AXE, Noah SHACHTMAN: „Air Force’s ‘All- Seeing Eye’ Flops Vision Test“, Wired, 24.1.2011. Man benötigte die Telefondaten, um durch sie und in Verbindung mit einer Stimmerkennungssoftware die Identität des zukünftigen Opfers erst zu bestimmen, siehe: http://leaksource.info/2014/12/30/nato-secret-afghanistan-kill-list-leaked-sanctioned-collateral-damage-to-target-low-level-taliban-drug-dealers/ (letzter Zugriff 23.04.2015)</ref> ein, bestritt jedoch dass eine gezielte Tötung durch das Anpeilen von Mobiltelefonen möglich sei. | ||

| − | + | ---- | |

| − | + | <div style='font-size:12px;font-weight:bold;font-family:monospace,Sans;display:block;padding:5px;background:#FCFF66;color:black;'> | |

| − | + | „Am 2. September 2010 verkündeten die US-Behörden | |

| − | + | einen wichtigen Taliban-Anführer ausgeschaltet zu | |

| − | + | haben in Takhar, Afghanistan. Tatsächlich hatten sie | |

| − | + | Zabet Amanullah getötet. Einen im Wahlkampf stehenden | |

| − | + | Zivilisten. Die Drohnenpiloten haben keinen Namen | |

| − | </ | + | gejagt. Sie haben auf das Mobiltelefon gezielt.“<ref> Kate Clark, »The Takhar attack, Targeted killings and the parallel worlds of US intelligence and Afghanistan«, Afghanistan analyst network Thematic Report, Juni 2011, zitiert von Derek Gregory: http://geographicalimaginations.com</ref></div> |

| − | Die | + | ---- |

| + | <div style='font-size:12px;font-weight:bold;font-family:monospace,Sans;display:block;padding:5px;background:#FCFF66;color:black;'> | ||

| + | Die Quelle, die »The Intercept«, die Leaks zuspielte unterstrich die '''Unzuverlässigkeit von Metadaten''', die meistens '''durch die Überwachung von Telefonen und Computern''' gewonnen würden. Man nutze '''Telefonnummern oder E-Mail-Adressen als Selektoren''', um die Kommunikation von Zielpersonen aus | ||

| + | großen Datenströmen herauszufischen; '''mit Hilfe der dadurch gewonnenen Informationen sei es dann möglich, diese Personen zu finden, anzuvisieren und umzubringen'''. "Man | ||

| + | muss schon sehr viel Vertrauen in die dabei eingesetzte Technologie haben," gab die | ||

| + | Quelle zu bedenken. '''"Ich kenne unzählige Beispiele, bei denen die so gesammelten Informationen fehlerhaft waren."''' Das sei der Hauptgrund für die Tötung unbeteiligter Zivilisten. "Oft entdecken die mit überwachenden Geheimdienstler erst nach Monaten oder sogar | ||

| + | Jahren, dass sie die ganze Zeit das Telefon der Mutter der Zielperson überwacht haben."<ref>»Der Mordkomplex, Aus geheimen Militärdokumenten geht hervor, wie Obamas Drohnen-Krieg abläuft«, Die Drohnen-Dokumente, Artikel 1 von 8, Von Jeremy Scahill, The Intercept, 15.10.15, https://theintercept.com/drone-papers/the-assassination-complex/</ref></div> | ||

---- | ---- | ||

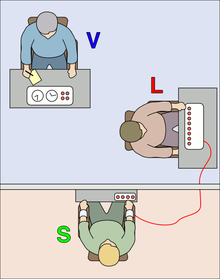

| − | ==== | + | ====Psychologische Distanz==== |

| − | + | »Menschen, Dinge, Ereignisse werden zu "programmierbaren Daten": es geht um "Input" und "Output", Variable, Prozentzahlen, Prozesse und dergleichen, bis jeglicher Zusammenhang mir konkreten Dingen wegabstahiert ist und nur noch abstrakte Graphen, Zahlenkolonnen und Ausdrucke übrigbleiben.« | |

| + | Joseph Weizenbaum, Informatiker, sowie Wissenschafts- und Gesellschaftskritiker | ||

| − | + | <embedvideo service="youtube">https://www.youtube.com/watch?v=5_00bbE9oxQ</embedvideo> | |

| − | + | ---- | |

| + | <big>'''how to make human machine readable?'''</big> | ||

| + | |||

| + | # '''ein Mensch wird hierfür auf mehrere Datensätze reduziert'''. | ||

| + | # '''ein Mensch wird getötet''', doch stets '''in der Annahme''', dass es sich hierbei um Datensätze handelt, nicht um eine Person, vielmehr ein Mobiltelefon'' an einem per GPS georteten Ort. | ||

| − | der | + | Die folgende Aussage einer Forschergruppe mit Wissenschaftlern der Harvard-Universität und des Massachusetts Institute of Techonology (MIT) bestätigt wie sicher sich Militärforscher scheinen, ein Mobiltelefon mit einer Person gleichsetzen zu können: ''"Nur vier zufällig ausgewählte Punkte zu Ort und Zeit sind notwendig, um 95% der Nutzer zu identifizieren. Mit höchstens elf Ort-Zeit-Informationen gelingt das für jeden Nutzer."'' |

| + | ''In Afghanistan wurde es zu einer gängigen Methode unter Militanten und ihren Verbündeten, regelmäßig die Sim-Karten aus ihren Mobiltelefonen zu nehmen, sie in einen Topf zu werfen, ihn zu schütteln, und sich eine neue Nummer zu ziehen...'' | ||

---- | ---- | ||

| − | |||

| − | + | [[Datei:Milgram.png|miniatur|Milgram-Experiment]] | |

| + | In einem [[milgram experiment|Experiment Stanley Milgram's]], wurden die Versuchspersonen aufgefordert: | ||

| − | + | *die Hand des Opfers auf die Kontaktplatte für den vermeintlichen Stromschock zu drücken. | |

| + | **nur 30% befolgten die Anweisungen bis hin zum höchsten Stromstoß | ||

| − | + | *per Stromschalter an einem Pult die Stromstöße auszulösen | |

| + | **40% | ||

| − | + | *als das opfer außer Sichtweite, so dass nur die wütenden Proteste (vom Tonband) und Schmerzensschreie zu hören waren | |

| + | **62,5% | ||

| + | |||

| + | *wurde der Ton ganz abgeschaltet stieg nur noch geringfügig auf: | ||

| + | **65% | ||

| + | |||

| + | '''"Der Mensch scheint als »mit den Augen zu fühlen«; je größer die physische und psychische Distanz zum Opfer, desto leichter fiel es den Versuchspersonen, grausam zu sein."''' | ||

| + | |||

| + | [[wissenschaft::buch::Zygmunt Baumann::Dialektik der Ordnung]], s.170 | ||

---- | ---- | ||

| − | |||

| − | === | + | ===Free Chelsea Manning=== |

| − | + | ||

| − | + | 2010 veröffentlichte Wikileaks, das von Chelsea Manning geleakte Video | |

| − | + | ||

| − | + | '''"Collateral Murder".''' | |

| − | + | ||

| − | + | <embedvideo service="youtube">https://www.youtube.com/watch?v=ogFZlRiTHuw</embedvideo> | |

| − | + | ||

| − | + | Der Prozess gegen Manning begann am 3. Juni 2013 vor einem Militärgericht in Fort George G. Meade. | |

| − | + | ||

| − | + | Am 30. Juli 2013 wurde Manning '''in 19''' von 21 '''Anklagepunkten''', neben militärischen Regelverstößen auch wegen „Diebstahls“ und fünf Fällen von „Spionage“, '''schuldig''' gesprochen. | |

| − | + | Ihr drohten maximal 90 Jahre Haft. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | Vom Anklagepunkt „Unterstützung des Feindes“ sprach sie das Gericht frei. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | Am 19. August forderte die Anklage 60 Jahre Haft für Manning. | |

| − | |||

| − | |||

| − | |||

| − | + | Die Verteidigung plädierte auf höchstens 25 Jahre. | |

| − | Die | ||

| + | Am 21. August 2013 wurde das Strafmaß auf '''35 Jahre''' festgesetzt. | ||

| − | + | ''Manning spielte WikiLeaks vertrauliche Dokumente zu.'' | |

| − | + | ''Zu den von Manning weitergegebenen Videos zählen unter anderem die Videoaufnahmen des Beschusses und Todes irakischer Zivilisten und Journalisten der Nachrichtenagentur Reuters durch einen amerikanischen Kampfhubschrauber am 12. Juli 2007 in Bagdad, die von WikiLeaks unter dem Titel Collateral Murder bearbeitet und veröffentlicht wurden, möglicherweise auch Aufnahmen des Luftangriffes bei Garani am 4. Mai 2009 im Westen Afghanistans.'' | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | des | ||

| − | + | ''''In den Dokumenten finden sich allein 303 Fälle von Folter durch ausländische Einheiten im Irak im Jahre 2010.'''' | |

| − | + | ''Auch die Informationen, die Ende November 2010 zu der Veröffentlichung von Depeschen US-amerikanischer Botschaften durch WikiLeaks und im April 2011 zur Offenlegung von Informationen über das Gefangenenlager Guantanamo führten, gehen auf sie zurück.'' | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | '''DAS URTEIL:''' | |

| + | {| class="wikitable" | ||

| + | ! 1. Anklagepunkt | ||

| + | ! Hilfe für den Feind | ||

| + | ! Höchststrafe: Todesstrafe | ||

| + | |- | ||

| + | | Unterpunkt 1 | ||

| + | | wissentliche Weitergabe von Infos an den Feind | ||

| + | | nicht schuldig | ||

| + | |- | ||

| + | !2. Anklagepunkt | ||

| + | ! Fehlverhalten von Armeeangehörigen | ||

| + | ! Höchststrafe: unehrenhafte Entlassung. Je 2 Jahre Haft für Unterpunkte 1, 2 und 14. Je 10 Jahre Haft für alle anderen Unterpunkte | ||

| + | |- | ||

| + | | Unterpunkt 1 | ||

| + | | Weitergabe von Infos mit dem Wissen, dass es für den Feind zugänglich ist. | ||

| + | | schuldig | ||

| + | |- | ||

| + | | Unterpunkt 2 | ||

| + | | Spionage, Weitergabe des Videos, das einen US-Hubschrauberangriff auf Zivilisten im Irak zeigt. | ||

| + | | minderschwere Schuld | ||

| + | |- | ||

| + | | Unterpunkt 3 | ||

| + | | Spionage, Memorandum eines US-Geheimdienstes | ||

| + | | schuldig | ||

| + | |- | ||

| + | | Unterpunkt 4 | ||

| + | | Diebstahl, 380.000 Dateien. | ||

| + | | schuldig | ||

| + | |- | ||

| + | | Unterpunkt 5 | ||

| + | | Spionage, mehr als 20 Aufnahmen | ||

| + | | schuldig | ||

| + | |- | ||

| + | | Unterpunkt 6 | ||

| + | | Diebstahl, mehr als 90.000 Dateien | ||

| + | | schuldig | ||

| + | |- | ||

| + | | Unterpunkt 7 | ||

| + | | Spionage, mehr als 20 Aufnahmen aus der Cidnea-Datenbank | ||

| + | | schuldig | ||

| + | |- | ||

| + | | Unterpunkt 8 | ||

| + | | Diebstahl, mehr als 700 Aufnahmen aus der Datenbank des US-Süd-Kommandos | ||

| + | | schuldig | ||

| + | |- | ||

| + | | Unterpunkt 9 | ||

| + | | Spionage, mehr als 3 Aufnahmen aus der Datenbank des US-Süd-Kommandos | ||

| + | | schuldig | ||

| + | |- | ||

| + | | Unterpunkt 10 | ||

| + | | Spionage, mehr als 5 Aufnahmen bzgl. einer Operation in Afghanistan | ||

| + | | schuldig | ||

| + | |- | ||

| + | | Unterpunkt 11 | ||

| + | | Spionage, illegales Herunterladen des Videos von tödlichen Angriffen auf Zivilisten durch US-Kampfhubschrauber im Irak | ||

| + | | nicht schuldig | ||

| + | |- | ||

| + | | Unterpunkt 12 | ||

| + | | Diebstahl, 250.000 Dateien der State-Departement-Datenbank | ||

| + | | schuldig | ||

| + | |- | ||

| + | | Unterpunkt 13 | ||

| + | | illegale Datenabschöpfung, mehr als 75 Cables des State Department | ||

| + | | schuldig | ||

| + | |- | ||

| + | | Unterpunkt 14 | ||

| + | | illegale Datenabschöpfung, das Cable "Reykjavik-13" des State Departements | ||

| + | | minderschwere Schuld | ||

| + | |- | ||

| + | | Unterpunkt 15 | ||

| + | | Spionage, eine Aufnahme eines US-Geheimdienstes | ||

| + | | schuldig | ||

| + | |- | ||

| + | | Unterpunkt 16 | ||

| + | | Diebstahl, Adressenliste der US Forces | ||

| + | | schuldig | ||

| + | |- | ||

| + | ! 3. Anklagepunkt | ||

| + | ! Befehlsverweigerung | ||

| + | ! Höchststrafe: unehrenhafte Entlassung, Haftstrafe von 2 Jahren je Unterpunkt | ||

| + | |- | ||

| + | | Unterpunkt 1 | ||

| + | | Umgehen von Sicherheitsvorkehrungen | ||

| + | | schuldig | ||

| + | |- | ||

| + | | Unterpunkt 2 | ||

| + | | Installation nicht genehmigter Software | ||

| + | | schuldig | ||

| + | |- | ||

| + | | Unterpunkt 3 | ||

| + | | Installation nicht genehmigter Software | ||

| + | | schuldig | ||

| + | |- | ||

| + | | Unterpunkt 4 | ||

| + | | Missbrauch von Informationssystemen | ||

| + | | schuldig | ||

| + | |- | ||

| + | | Unterpunkt 5 | ||

| + | | illegales Abspeichern von Geheiminformationen | ||

| + | | schuldig | ||

| + | |} | ||

| + | Quelle: US Army Military District | ||

| − | --- | + | '''"Kein einziger US-Militär ist für den US-Hubschrauberangriff auf irakische Zivilisten und 2 Reuters-Journalisten vom 12. Juli 2007, bei dem auch ein vier Jahre altes Mädchen und ein acht Jahre alter Junge schwer verletzt und ihr Vater getötet wurden, zur Verantwortung gezogen worden."''' |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | "Der Soldat Ethan Mc-Cord, der als Teil einer Patrouilleeinheit kurz nach dem Angriff an den Ort der Schlächterei kam, berichtete später detailliert über die menschenverachtenden Anweisungen der Vorgesetzten und ergänzte damit, was auf der Tonspur des von Manning geleakten Helikoptervideos ohnehin schon zu hören ist. ..." | |

| − | + | Quelle: TAZ, Artikel: »Aufklärung ohne Folgen«, Bernd Pickert | |

| − | |||

| − | |||

| − | von | ||

| − | |||

| − | + | ---- | |

| − | + | ===operational glitches=== | |

| − | + | [[File:op-gl.png]] | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | [[Datei:Slides2.jpg|right|600px]] | |

| − | + | <div style='font-size:12px;font-weight:bold;font-family:monospace,Sans;display:block;padding:5px;background:#FCFF66;color:black;'> | |

| − | + | "Gorgon Stare Test uncovers Major Glitches | |

| − | + | The US Air Force’s much-touted new | |

| − | < | + | Intelligence, surveillance and |

| − | + | Reconnaissance (ISR) System for use | |

| + | with remotely piloted Aircraft which is | ||

| + | developed to be used in Afghanistan has | ||

| + | significant operational glitches and | ||

| + | is not ready to be fielded, Air Force | ||

| + | Field Testers conclude."<ref>http://defensesystems.com/articles/2011/01/24/gorgon-stare-test-shows-serious-glitches.aspx</ref></div> | ||

| + | |||

| + | [[Datei:Operational glitches-doku.mp4]] | ||

| + | |||

| + | Zusammenfassung meiner [https://noparts.org/operational_glitches/ Masterarbeit mit dem Titel »operational glitches«] aus dem Jahre 2015: | ||

| + | |||

| + | <tt> | ||

| + | Ein Artikel auf der Website defensesystem. | ||

| + | com | ||

| + | berichtete | ||

| + | über | ||

| + | den | ||

| + | Einsatz | ||

| + | von | ||

| + | fehlerbehafteten | ||

| + | Kamerasystemen | ||

| + | in | ||

| + | US- | ||

| + | amerikanischen Kampfdrohnen [siehe Glossar: UCAAV] : | ||

| − | + | „Gorgon Stare, a sophisticated video | |

| − | + | capture system with nine cameras that provides | |

| + | wide-angle surveillance images, has significant | ||

| + | operational glitches and is not ready to be | ||

| + | fielded, (...).“ | ||

| − | + | Ich fragte mich, wie es soweit kommen | |

| − | + | konnte, dass Menschen als fehlerbehaftete | |

| − | + | Repräsentationen ihrer Selbst gesehen, und | |

| − | + | durch diese daraufhin in einzelnen Fällen, | |

| − | + | auch getötet werden? | |

| − | + | ||

| − | + | Mein Blick fokussierte sich auf diese | |

| − | + | zentrale Fragestellung, und somit begann ich | |

| − | + | in den Ursprüngen technischer Bildgebung zu | |

| − | + | forschen: Den Prozess der Transformation von | |

| − | + | Menschen, zu technischen Bildern. | |

| − | + | ||

| − | + | Denn bevor eine Maschine das technische | |

| − | + | Bild eines Menschen, für mich den Menschen | |

| − | + | vorinterpretieren kann, muss mein jeweiliges | |

| − | + | Gegenüber zuerst für sie lesbar gemacht | |

| − | + | werden.<br> | |

| − | + | machine readable | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | Die | |

| − | + | Ursprünge | |

| − | + | dieser | |

| − | + | Abstraktion | |

| − | + | setzte ich an den Beginn des Zerschneidens von | |

| − | + | Bewegung, der cartesianischen Trennung und | |

| − | + | an der Vergesellschaftlichung der mechanischen | |

| − | + | Uhr – Zeit, sprich Messinstrumenten. | |

| − | + | ||

| − | + | Meinen Fokus auf Zeit setzte ich, | |

| − | + | da | |

| − | + | ich | |

| − | + | während | |

| − | + | meiner | |

| − | + | Recherche | |

| − | + | immer | |

| − | + | häufiger auf ein Phänomen stieß, nämlich auf | |

| − | + | Berichte von Präventivtötungen im Zuge des | |

| − | + | Drohnenprogramms: | |

| − | + | ||

| − | + | Nachdem der Mensch für die Maschine | |

| − | + | lesbar gemacht wurde, wird sein zukünftiges | |

| − | + | Verhalten | |

| − | + | errechnet, | |

| − | + | und | |

| − | + | daraufhin | |

| − | + | für | |

| − | + | sein | |

| − | + | Gegenüber | |

| − | + | als | |

| − | + | potentielles | |

| − | + | Opfer | |

| − | + | vorinterpretiert. Sprich, die Interpretation | |

| − | + | des | |

| − | + | maschinenlesbar | |

| − | + | gemachten | |

| − | + | Menschen, | |

| − | + | steuert des zukünftigen Täters Handlung. | |

| − | + | predictive killing | |

| − | + | ||

| − | + | So kam ich also ziemlich schnell von | |

| − | + | der mechanischen Zeit, hin zu kybernetischen. | |

| − | + | Denn der tiefere Grund, Menschen für Maschinen | |

| − | + | lesbar zu machen, diente seit jeher dazu, des | |

| − | + | Menschen zukünftiges Verhalten zu optimieren. | |

| − | + | All die kleinen Devices in unseren Pockets , | |

| − | + | auf unseren Schreibtischen, sie dienten | |

| − | + | ursprünglich der Kontrolle von ArbeiterInnen. | |

| − | + | Da sich gewisse Grundprinzipien dieser frühen | |

| − | + | Phase von Menschenoptimierung heute jedoch | |

| − | + | in allen Lebensbereichen von BürgerInnen | |

| − | + | westlicher Industrienationen manifestieren, | |

| − | + | dienen sie heute also unserer Kontrolle. | |

| − | + | ||

| − | + | Dank Edward Snowden wissen wir heute | |

| − | + | von | |

| − | + | diesem | |

| − | + | sich | |

| − | + | weltweit | |

| − | + | ausbreitenden | |

| − | + | Überwachungswahn | |

| − | + | von | |

| − | + | Geheimdiensten | |

| − | + | und | |

| − | + | Privatunternehmen. Dank Chelsea Manning wissen | |

| − | + | wir heute von hochtechniserten Kampfeinsätzen | |

| − | + | und deren Folgen für das einzelne Individuum. | |

| − | + | Dank Brandon Bryant wissen wir heute von | |

| − | + | Menschen, die einzig durch Sehmaschinen | |

| − | + | gesehen werden. Von Menschen die durch diese | |

| − | + | getötet werden. | |

| + | </tt> | ||

| − | + | ---- | |

| + | ====Die Kampfdrohne »Predator«==== | ||

| − | + | siehe: »Kriegsmaschinen, Roboter im Militäreinsatz«, s. 168: | |

| − | + | Das UAV<ref>Von der International Civil Aviation Organisation (ICAO) auch als „unpiloted aerial vehicle“ oder „remotely piloted aircraft (RPA)“ definiert. http://www.icao.int/Meetings/UAS/Documents/Circular%20328_en.pdf (letzter Zugriff 07.05.2015)</ref> ''Predator''<ref>Die MQ-1 Predator war im Jahr 1995 die erste Drohne, die bei der US-Luftwaffe zum Einsatz kam. Hersteller: General Atomics Aeronautical / Stückpreis: rund 4.5 Millionen Dollar / Bewaffnung: zwei Luft-Boden-Raketen AGM-114 / Maße: 8,23 m lang, 14,84 m Flügelspannweite / Reichweite: 3704 km / Flughöhe: max. 7620 m / Steuerung: Fernsteuerung durch einen Piloten</ref> das in den 90ern entwickelt wurd, brauchte vom Konzept bis zum Einsatz weniger als 30 Monate. Es war daher kein Wunder, dass das UAV iim Feldeinsatz etliche ''operational glitches'' vorwies. Unter anderem scheiterte es oft an schlechtem Wetter, Bedienung und Wartung bereiteten große Probleme und es war sehr schwierig mit den Infrarot- und Tageslichtkameras Ziele zu erkennen. | |

| + | |||

| + | Weil die Kommandeure die Drohne schnell brauchten, waren sie bereit, diese Mängel zu akzeptieren (siehe auch gorgon stare) | ||

---- | ---- | ||

| + | ====Gorgon Stare==== | ||

| − | + | Ein Aufklärungs- und | |

| − | + | Überwachungssystem der U.S. Air Force<ref>http://www.flightglobal.com/news/articles/sierra-nevada-fields-argus-is-upgrade-to-gorgon-stare-400978/</ref> | |

| + | Die US Air Force bezeichnet dieses System als | ||

| + | ''„wide-area surveillance sensor system“'', hierzu | ||

| + | James O. Poss (U.S. Airforce Assistant Deputy | ||

| + | Chief): „Gorgon Stare will be looking at a whole city, so there will be no way for the adversary to know what we’re looking at, and we can see everything.“''<br> | ||

| + | Es ermöglicht eine Überwachung von 16km2. Die | ||

| + | Einzelbilder der Kameras betragen je 5 Millionen | ||

| + | Pixel. Aus ihnen kann ein Gesamtbild von 1,6 | ||

| + | Milliarden Pixel erzeugt werden.<br> | ||

| + | Amerikanische Drohnen haben mit diesem System | ||

| + | allein im Jahre 2009, Videoaufnahmen im Umfang | ||

| + | von 24 Jahren generiert<ref>Grégoire Chamayou, »Ferngesteuerte Gewalt, Eine Theorie der Drohne«, 2013, Paris, s. 50</ref> | ||

| − | + | ---- | |

| − | + | ====das Problem mit der "Interoperabilität"==== | |

| + | ...beginnt beim gleichen Kaliber für die Waffen und endet bei den gleichen Protokollen und Schnittstellen für den reibungslosen Datenaustausch, zum Beispiel aktueller Aufklärungsdaten. | ||

| − | + | Maschinen unterschiedlichster Herkünfte den Austausch von Daten zu ermöglichen, Versuche von Standardisierungen... | |

| − | + | Schlüsselfähigkeit aller zukünftiger Robotersysteme ist die Fähigkeit mit anderen Robotern zu kommunizieren, bzw. zu interagieren. | |

| − | + | ...Interoperabilität erfordert Standards, Verfahrensweisen und Architekturen | |

| − | |||

| − | + | Siehe Buch »Kriegsmaschinen, Roboter im Militäreinsatz, s.170<ref>»Kriegsmaschinen, Roboter im Militäreinsatz«, Hrsg. Hans-Arthur Marsiske, Hannover, 2012, s. 170</ref> | |

| − | |||

| − | + | * Nachrichtenstandards von Wasser und Bodendrohnen: | |

| + | ** JAUS (Joint Architecture for Unmanned Systems) | ||

| − | + | * Nachrichtenstandards für UAVs: | |

| + | ** STA-NAG-4586, ein von der NATO gefördertes Format | ||

| − | + | '''siehe auch das '''JAUS Tool Set''' << offenes standardbasiertes Softwarepaket zur Nachrichtenübermittliung unbemannter Vehikel.''' | |

| − | + | ||

| + | '''siehe auch: BML!!!''' | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

---- | ---- | ||

| − | + | ||

| − | + | ==="The drone papers"=== | |

| − | + | https://theintercept.com/drone-papers/ | |

| − | + | [[Datei:Drone-papers.png|right|150px]] | |

| − | + | '''»The Intercept«''' wurde ein Magazin mit geheimen Dias zugespielt, die ein Fenster auf das interne Verfahren öffnen, das in einer wichtigen Periode des US-Drohnen-Krieges – während der Kill or Capture Operations (der Einsätze zum Töten oder Gefangennehmen von Zielpersonen) des US-Militärs in den Jahren 2011 bis 2013 – üblich war. <br> | |

| − | + | Die Dokumente, die auch Aufschluss über die von den Special Operations Forces beklagten Mängel und Flops des Drohnen-Programms geben, stammen von einer Quelle innerhalb der US-Geheimdienste, die an Operationen und Programmen beteiligt war, die auf den Dias dargestellt werden. | |

| − | + | ||

| − | + | Das friedenspolitische Mittelungsblatt '''[https://www.luftpost-kl.de/ »Luftpost«]''' übersetzte die Artikel ins Deutsche. | |

| − | + | ||

| − | + | [[Datei:Luftpost.png|400px]] | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | '''Anbei ein paar für unseren Kontext entscheidende Auszüge aus den Papers (mit kleinen Intermezzos):''' | |

| − | + | ||

| − | + | siehe auch: Präsentationsfolie zum Download: [https://exmediawiki.khm.de/exmediawiki/images/5/59/Krieg-u-KI-in-ramberg.pdf Krieg-und-KI-in-Ramberg.pdf] | |

| − | + | <!-- | |

| − | + | <center> | |

| − | + | <pre>Die Hellfire-Raketen der Drohnen werden häufig | |

| − | + | nicht auf Menschen, sondern auf die SIM-Karten | |

| − | + | ihrer Mobiltelefone abgefeuert, deren Position zu | |

| − | + | orten ist, wenn sie eingeschaltet sind. Ein auf | |

| − | durch | + | Empfang geschaltetes Mobiltelefon kann der ge- |

| − | + | jagten Person also den Tod bringen.</pre><ref>https://theintercept.com/drone-papers/a-visual-glossary/</ref> | |

| − | + | </center> | |

| − | + | --> | |

| − | + | <div style='font-size:12px;font-weight:bold;font-family:monospace,Sans;display:block;padding:5px;background:#FCFF66;color:black;'> | |

| − | + | "Wenn jemand, der als hochwertige Zielperson galt, irgendwo in Somalia ins Telefon gesagt hätte, 'Die Hochzeit ist in den nächsten 24 Stunden.", wäre das für eine codierte Botschaft gehalten worden und hätte in Europa und in den USA die höchste Alarmstufe ausgelöst, auch wenn er uns nur verscheißern wollte," lästerte Flynn. '''"Weil sich SIGINT ganz''' | |

| − | + | '''leicht austricksen lässt, muss es durch andere Erkenntnisquellen wie HUMINT (Aussagen''' | |

| − | + | '''von Informanten oder aus Verhören) verifiziert werden.''' Man muss sicherstellen, dass man | |

| − | + | wirklich die gesuchte Person gefunden hat, denn '''abgehört wurde ja nur ein Telefon.'''" | |

| − | + | <ref>»Feuern auf Verdacht, Fehler der Geheimdienste und die Grenzen der Drohnen-Technologie«, Die Drohnen-Dokumente, Artikel 6 von 8, Von Cora Currier und Peter Maass, The Intercept, 15.10.15 https://theintercept.com/drone-papers/firing-blind/</ref> | |

| − | + | ||

| − | + | ---- | |

| − | + | ||

| − | + | Aus The Intercept zugespielten geheimen Pentagon-Dokumenten geht hervor, | |

| − | + | dass die US-Militärs bei der Jagd auf Terrorverdächtige im Jemen und in Somalia | |

| − | + | mit '''"schwierigen Problemen"''' zu kämpfen hatten, die '''technologischer Art''' waren | |

| − | Die | + | oder den Geheimdiensten anzulasten sind. |

| − | + | ||

| − | + | Die Probleme entstanden teilweise aus der geographischen Lage des Jemen und Somali- | |

| − | + | as und aus der geringen US-Präsenz in diesen Staaten. '''Deshalb musste sich das Militär''' | |

| − | + | '''vor allem auf SIGINT, also auf die''' geheimdienstliche '''Überwachung von Mobiltelefonen''' | |

| − | + | '''und Computern verlassen''', die wegen einer zu geringen Anzahl von Drohnen-Flügen nicht | |

| − | + | immer zuverlässig funktionierte. | |

| − | + | ||

| − | + | Die [https://theintercept.com/document/2015/10/14/small-footprint-operati-ons-2-13/ Dokumente] | |

| − | + | sind Teil einer Studie einer Intelligence, Surveillance, and Reconnaissance | |

| − | + | Task Force (abgekürzt ISR Task Force, einer Sonderkommission zur Bewertung der Er- | |

| − | + | gebnisse von Spionage, Überwachung und Aufklärung des Pentagons.<br> | |

| − | + | weitere Infos dazu: https://ww-w.fas.org/sgp/crs/intel/R41284.pdf | |

| − | + | <ref>»Feuern auf Verdacht, Fehler der Geheimdienste und die Grenzen der Drohnen-Technologie«, Die Drohnen-Dokumente, Artikel 6 von 8, Von Cora Currier und Peter Maass, The Intercept, 15.10.15 https://theintercept.com/drone-papers/firing-blind/</ref> | |

| − | + | ||

| − | + | ---- | |

| − | + | ||

| − | + | [[Datei:Geolocation.png|right|400px]] | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | und | + | Bereits im letzten Jahr haben wir berichtet, dass die '''US-''' |

| − | + | '''Geheimdienste ihre Zielpersonen hauptsächlich über''' | |

| − | + | '''deren Mobiltelefone orten.''' Mit dem Programm GILGA-MESH, das die Drohne zu einem "Sendeturm" macht, in den sich Mobiltelefone einloggen können, lässt sich die genaue Position der telefonierenden Person bestimmen. | |

| − | + | Die nebenstehende Reproduktion eines Dias zeigt eine "Watchlist" (Überwachungsliste) von SIM-Card-Nummern.<ref>»Ein Glossar mit Bildern, Dekodierung der Sprache des verdeckt geführten US-Drohnen-Krieges«, Die Drohnen-Dokumente, Artikel 2 von 8, Von Josh Begley, The Intercept, 15.10.15, https://theintercept.com/drone-papers/a-visual-glossary/</ref> | |

| − | + | ||

| − | + | </div> | |

| − | + | ---- | |

| − | + | ||

| − | + | ''"'''Die Bilder, die sich von jedem Aspekt des Lebens abgetrennt haben, verschmelzen in einem gemeinsamen Lauf, in dem die Einheit dieses Lebens nicht wiederhergestellt werden kann'''. Die teilweise betrachtete Realität entfaltet sich in ihrer eigenen allgemeinen Einheit als abgesonderte Pseudo-Welt, Objekt der bloßen Kontemplation. Die Spezialisierung der Bilder der Welt findet sich vollendet in der autonom gewordenen Bildwelt wieder, in der sich das Verlogen selbst belogen hat. '''Das Spektakel überhaupt ist als konkrete Verkehrung des Lebens, die eigenständige Bewegung des Unlebendigen.'''" <ref>Guy Debord, »Die Gesellschaft des Spektakels«, Absatz 2</ref>'' | |

| − | + | ||

| − | + | ---- | |

| − | gemachten | + | <div style='font-size:12px;font-weight:bold;font-family:monospace,Sans;display:block;padding:5px;background:#FCFF66;color:black;'> |

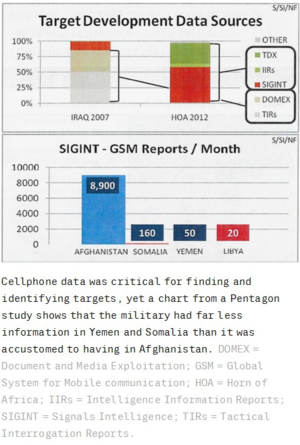

| − | Menschen, | + | [[Datei:sigint.png|right|300px]] |

| − | + | ||

| − | + | ||

| + | |||

| + | In den Dokumenten wird offen zugegeben, dass '''SIGINT (allein) eine unzuverlässige Me''' | ||

| + | '''thode geheimdienstlicher Überwachung''' ist. '''Trotzdem wurden mit SIGINT mehr als die''' | ||

| + | '''Hälfte der Erkenntnisse über Zielpersonen gesammelt''', und die meisten der SIGINT-Daten | ||

| + | kamen auch noch von Geheimdiensten anderer Staaten. Die übrigen Informationen liefer | ||

| + | ten einheimische Informanten, die überwiegend in Diensten der CIA standen. "Deren Infor | ||

| + | mationen sind aber weder so aktuell noch so aussagekräftig wie die bei Verhören und bei | ||

| + | der Auswertung erbeuteter Materialien gewonnenen Erkenntnisse," steht in der Studie | ||

| + | https://theintercept.com/document/2015/10/14/small-footprint-operations-2-13/#page-9 | ||

| + | |||

| + | Was alles noch schlimmer macht, ist die aus den Dokumenten zu entnehmende Tatsache, dass die Möglichkeiten, über SIGINT zuverlässige Daten zu sammeln, "sehr spärlich" und "sehr begrenzt" waren; die gezielten Tötungen beruhten also meistens auf wenig vertrauenswürdi- | ||

| + | gen Erkenntnissen. Im Vergleich mit anderen Operationsgebieten war die Datenbasis eher dürftig: '''In Afghanistan fielen monatlich 8.900 SIGINT-Datensätze an, in Somalia''' hingegen magere '''160''' und '''im Jemen''' sogar nur '''50'''. Eine andere Grafik belegt, dass '''beim Aufspüren von mehr als der Hälfte der Zielpersonen im Jemen und in Somalia im Jahr 2012 trotzdem überwiegend SIGINT-Daten verwendet''' wurden. Flynn äußerte gegenüber The Intercept, man habe sich zu sehr auf SIGINT verlassen oder auch nur auf das, was über die Drohnen-Kamera gerade zu sehen war.<ref>»Feuern auf Verdacht, Fehler der Geheimdienste und die Grenzen der Drohnen-Technologie«, Die Drohnen-Dokumente, Artikel 6 von 8, Von Cora Currier und Peter Maass, The Intercept, 15.10.15 https://theintercept.com/drone-papers/firing-blind/</ref></div> | ||

| + | |||

| + | ---- | ||

| + | |||

| + | ''So entstehen algorithmische Narrative und durch diese treten Abnormitäten in Erscheinung. Abnormitäten auf Grund derer ein Drohnenpilot, irgendwo auf der Welt dann einen Menschen identifiziert. Einen für Maschinen lesbar gemachten Menschen. Das technische Bild eines Menschen, und selbst wenn dieses Bild nur mehr aus einem GPS-Signal + Stimmerkennung (Abgleich des akustischen Fingerabrucks) besteht. Mehr nicht. Nicht mal mehr als Pseudoabbild eines Menschen interpretiert. Wenn einzig ein Abgleich zweier 0/1-Datensätze genügt, um den roten Knopf des Joysticks zu drücken. Oder eben nicht.''<ref>Artikel »Obamas Listen«, von Jacob Appelbaum, Matthias Gebauer, Susanne Koelbl, Laura Poitras, Gordon Repinski, Marcel Rosenbach, Holger Stark, in »Der Spiegel«, Nr.1/29.12.2014</ref> | ||

| − | + | '''''„Then he yells „Rifle!“'''''<ref>http://www.huffingtonpost.com/2013/05/15/drone-strikes_n_3280023.html (letzter Zugriff 26.04.2015)</ref> | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | ---- | |

| + | <div style='font-size:12px;font-weight:bold;font-family:monospace,Sans;display:block;padding:5px;background:#FCFF66;color:black;'> | ||

| + | In der von einer "Intelligence, Surveillance and Reconnaissance Task Force" (einer Son | ||

| + | derkommission zur Bewertung der Ergebnisse von Spionage, Überwachung und Aufklä- | ||

| + | rung) des Pentagons erarbeiteten Studie werden die öffentlichen Erklärungen der US-Re | ||

| + | gierung über ihre Drohnen-Kampagne gegen hochrangige Terroristen, die eine akute Be | ||

| + | drohung für die USA darstellen sollen, teilweise bestätigt, teilweise wird ihnen aber auch | ||

| + | widersprochen. Es wird offen zugegeben, dass es nur sehr selten zur Festnahme von Ter | ||

| + | roristen kam und dass mit so genanten "Signature Strikes" (weitere Infos dazu s. unter | ||

| + | http://www.luftpost-kl.de/luftpost-archiv/LP_13/LP01613_030213.pdf ) '''häufig unbekannte''' | ||

| + | '''Personen nur wegen ihres "verdächtigen Verhaltens" umgebracht wurden.'''<ref>»Die Befehlskette für die gezielten Tötungen, Die tödliche Bürokratie hinter Obamas Drohnen-Krieg«, Die Drohnen-Dokumente, Artikel 3 von 8, Von Cora Currier, The Intercept, 15.10.15, https://theintercept.com/drone-papers/the-kill-chain/</ref></div> | ||

| − | + | ---- | |

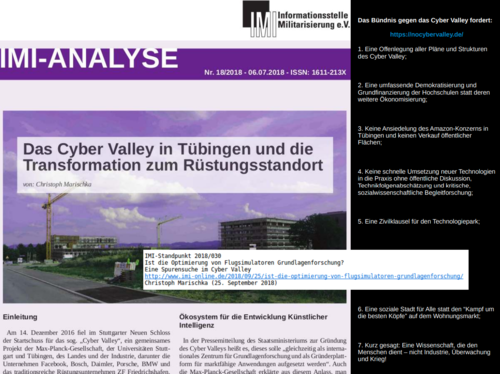

| − | + | ===Universitäten, Forschungseinrichtungen & Kriegstechnologien=== | |

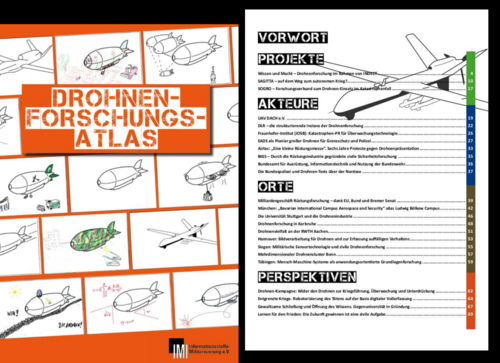

| + | ====Drohnenforschung in Deutschland==== | ||

| + | [[Datei:drohnenforschungsatlas.png|500px]] | ||

| − | ''' | + | '''aus https://www.friedenskooperative.de/friedensforum/artikel/drohnenforschungsatlas:''' |

| − | = | + | <div style='font-size:12px;font-weight:bold;font-family:monospace,Sans;display:block;padding:5px;background:#FCFF66;color:black;'> |

| − | + | Die Erforschung von Drohnen zur Kriegsführung, Überwachung und Unterdrückung, die an Universitäten und Forschungseinrichtungen in Deutschland betrieben wird, ist ein weites Feld. Der vorliegende Atlas zur Drohnenforschung, herausgegeben von der Informationsstelle Militarisierung (IMI), ist dabei zwangsläufig unvollständig. Er hat jedoch viele Ursprünge und Bezugspunkte, zu denen sicherlich die Antidrohnenkampagne (drohnen-kampagne.de) und die Auseinandersetzung um Zivilklauseln an Hochschulen zählen. | |

| − | + | Angefangen hat die Arbeit am Atlas mit einer systematischen (alphabetischen) Recherche aller deutschen Hochschulen (mit mehr als 10.000 Studierenden), in welchen Zusammenhängen dort jeweils mit und zu unbemannten Systemen geforscht wird. Das Ergebnis war eine unüberschaubare Liste mit zahlreichen Querverweisen, die uns mit Bewertungen und Kontextualisierungen im Einzelnen überforderte. | |

| − | + | Klar wurde dabei jedoch, dass an fast allen deutschen Universitäten Beiträge zur Weiterentwicklung unbemannter fliegender Systeme unter sich ähnelnden Fragestellungen geleistet werden, dass dies durch verschiedene Formen der Forschungsförderung – v.a. die EU-Forschungsrahmenprogramme und die High Tech Strategie der Bundesregierung – unterstützt wird und dass demgegenüber eine erkennbare Reflexion dieser Forschung in Form einer Technikfolgenabschätzung, einer Behandlung im Rahmen der Science- and Technology Studies oder ethischer Auseinandersetzungen durch die beteiligten WissenschaftlerInnen allenfalls in Ansätzen zu finden ist. | |

| + | Obwohl der Atlas dazu beitragen soll, vor Ort Auseinandersetzungen um die Drohnenforschung zu unterstützen und zu ermöglichen, sollte er nicht als „Naming and Shaming“-Liste verstanden werden. Dazu ist alleine die Auswahl der genannte Projekte und Institutionen zu sehr von persönlichen Kontakten und Interessen, Zufällen (und letzten Endes selbst dem Alphabet) geprägt. So werden nicht alle und nicht nur die zentralen AkteurInnen (NATO, EU-Kommission, DLR, DGLR, UAV-DACH und verschiedene Fraunhofer-Institute) und die verwerflichsten Projekte (INDECT, SAGITTA) genannt, sondern auch Projekte mit explizit ziviler Ausrichtung (SOGRO), die ihrerseits zur Verbreitung dieser Technologien (und damit verbundener Fragestellungen) beitragen und damit kritikwürdig sein mögen. | ||

| − | + | Der in der gedruckten Ausgabe mittlerweile fast vergriffene Drohnenforschungsatlas kann über die Homepage der IMI (http://www.imi-online.de/) weiterhin kostenfrei heruntergeladen werden. Uns ist bewusst, dass der Atlas viele Leerstellen, etwa bezüglich Gender-Aspekten, aufweist. Wir sind gerne bereit, die verschiedenen Lücken in einer möglichen erweiterten, zweiten Auflage zu ergänzen, wenn entsprechende Angebote und Vorschläge bei uns eingehen (imi@imi-online.de).</div> | |

| + | ---- | ||

| + | =====Drohnenforschungsatlas===== | ||

| + | * http://www.scharf-links.de/47.0.html?&tx_ttnews%5Btt_news%5D=41024&cHash=a60353b41a | ||

| + | * https://www.imi-online.de/2013/12/06/drohnenforschungsatlas/ | ||

| − | + | ... Die IMI arbeitet bereits seit längerer Zeit an der Erstellung eines Drohnenforschungs- atlas, der exemplarisch einige Projekte, Orte und Akteure der Drohnenforschung und die politischen Rahmenbedingungen problematisiert. Im Vorwort heißt es: „Obwohl der Atlas dazu beitragen soll, vor Ort Auseinandersetzungen um die Drohnenforschung zu unter- stützen und ermöglichen, sollte er nicht als „Naming and Shaming“-Liste verstanden werden." | |

| − | ==== | + | ======Forschungsgelder von US-Geheimdiensten für die RWTH Aachen====== |

| + | * https://www.kathrin-vogler.de/themen/gesundheit/details-gesundheit/news/forschungsgelder-von-us-geheimdiensten-fuer-die-rwth-aachen/ | ||

| − | + | ---- | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | ==== | + | ====Zivilklauseln an deutschen Hochschulen==== |

| − | + | .... | |

| − | + | ---- | |

| + | ---- | ||

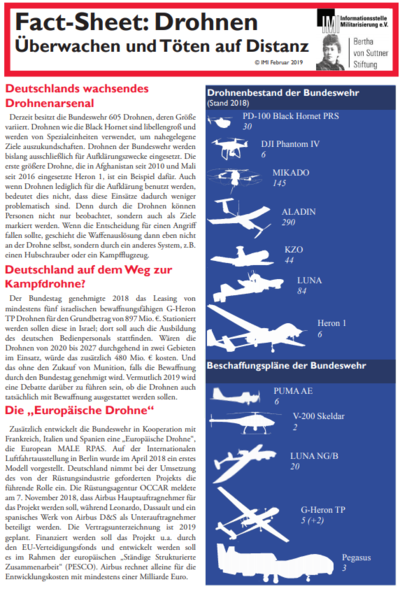

| − | + | =where are we now?= | |

| − | + | [[ Datei:Fact-sheet-drones.png|right|400px|link=https://www.imi-online.de/download/Fact-Sheet-Drohnen-Feb19.pdf]] | |

| − | ... | + | ein paar Beispiele...: |

| + | * Präventive Regulierung autonomer Waffensysteme: Handlungsbedarf für Deutschland auf verschiedenen Ebenen: | ||

| + | ** https://www.ssoar.info/ssoar/handle/document/61655 | ||

| + | * Dröhnchen im Einsatz | ||

| + | **http://www.heise.de/tp/news/Droehnchen-im-Einsatz-4458304.html?wt_mc=nl.tp-aktuell.woechentlich | ||

| + | **Die US-Armee wird bald eine Minidrohne im Einsatz haben. Das arme kleine Ding | ||

| − | * | + | * Minidrohnen für das US-Militär im Kampfeinsatz |

| − | ** | + | **http://www.heise.de/tp/features/Minidrohnen-fuer-das-US-Militaer-im-Kampfeinsatz-4462518.html?wt_mc=nl.tp-aktuell.woechentlich |

| + | **Die Minidrohnen zum Auskundschaften der näheren Umgebung sollen zur Standardausrüstung werden, aber sie werden wohl auch bald von der Polizei und privat verwendet | ||

| − | * | + | killchain: |

| − | ** | + | * http://www.killchain.org/uploads/1/1/3/3/113345549/droneinc.pdf |

| + | |||

| + | ai warfare & adversarial attacks: | ||

| + | * https://www.dvidshub.net/news/328529/army-successfully-develop-artificial-intelligence-needs-ask-right-questions | ||

| + | * https://www.forbes.com/sites/cognitiveworld/2019/01/14/the-weaponization-of-artificial-intelligence/ | ||

| − | + | https://www.ramstein-kampagne.eu/nds-dem-zyklon-in-die-augen-schauen/ | |

| − | + | https://netzpolitik.org/2019/bundeswehrdrohnen-absolvieren-87-000-flugstunden/ | |

---- | ---- | ||

| + | ===from Gorgon Stare to ARGUS-IS=== | ||

| + | <center>[[File:argus-is.jpg|400px]]</center> | ||

| + | Das System AGRGUS-IS (Autonomous Real-time Ground Ubiquitous Surveillance-Imaging System) erzeugt in jeder Minute mehrere Terabyte an Daten, das heißt hundertmal mehr als das bereits veraltete System Gorgon Stare . Mit einer Auflösung von 1,8 Gigapixel kann das fliegende Auge selbst 15 Zentimeter kleine Gegenstände aus größter Höhe erfassen. ARGUS-IS benötigt jedoch enorme Speicher-, Indexierungs- und Analysekapazitäten, welche bis zum heutigen Tage noch nicht verfügbar sind. Das heißt, dass die US-Army in Richtung automatisierter Indexierung forschen muß und auch tut gerade. Angestrebt ist es, eine Software zu entwickeln, welche Gegenstände und Handlungen beschreiben kann, das heißt, sie muss dazu in der Lage sein, diese Anhäufung von Pixeln in Substantive, Verben und Sätze zu übersetzen. | ||

| − | + | Die DARPA (The Defense Advanced Research Projects Agency) finanziert momentan diese Forschung, (chamyou buch Seite 52). Eine Forschung zur Ermöglichung von „integrierten kognitiven Systemen zur automatisierten Videoüberwachung“: Die intelligente Kamera, Mind’s Eye . http://spie.org/x108891.xml (letzter Zugriff 30.05.2015) | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | '''siehe auch: http://spie.org/''' | |

| − | + | ---- | |

| + | ===Roborder=== | ||

| + | Im Sicherheitsforschungsprojekt ROBORDER testen Grenzbehörden mit dem Militär verschiedene Drohnen zur Kontrolle von Land- und Seegrenzen. Von den Ergebnissen soll die Grenzagentur Frontex profitieren. Auch deutsche Firmen forschen mit. | ||

| + | Ein autonomes Grenzüberwachungssystem mit vernetzten Drohnenschwärmen und anderen unbemannten mobilen Robotern auch auf der Erde oder im Wasser soll bald die EU-Grenzen schützen. Das ist das Ziel des Forschungsprojekts Roborder, das mit rund acht Millionen Euro aus dem EU-Programm Horizont 2020 gefördert wird. | ||

| + | The Intercept: | ||

| + | * https://theintercept.com/2019/05/11/drones-artificial-intelligence-europe-roborder/ | ||

| + | heise: | ||

| + | * https://www.heise.de/newsticker/meldung/Grenzueberwachung-Roboterforscher-warnt-vor-EU-Drohnenprojekt-Roborder-4421224.html | ||

| + | netzpolitik: | ||

| + | * https://netzpolitik.org/2019/an-land-zu-wasser-und-in-der-luft-eu-mitgliedstaaten-testen-drohnen-zur-grenzueberwachung/ | ||

| − | + | ---- | |

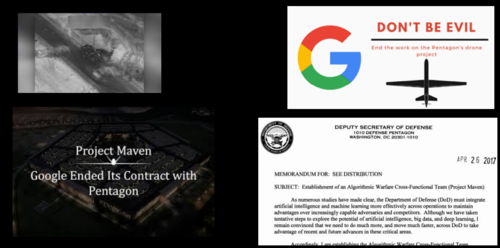

| + | ===Project MAven=== | ||

| + | [[Datei:maven.png|500px]] | ||

| − | + | The DoD’s Project Maven initiative is using open-source code currently available to Google Cloud users to help identify objects in the military’s drone footage. The employees’ primary concern is that this project could eventually grow into using the AI to control and even deploy weapons from drones, despite company representatives stating otherwise. | |

| − | + | https://9to5google.com/2018/04/04/should-google-develop-ai-military-drones-poll/ | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | -- | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

---- | ---- | ||

| − | + | ===Command, Control, Computers, Communications and Information (C4I)=== | |

| − | |||

| − | |||

| − | |||

| − | + | * https://www.rheinmetall-defence.com/de/rheinmetall_defence/systems_and_products/c4i_systems/index.php | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | * https://de.wikipedia.org/wiki/Future_Soldier | |

| − | + | * https://de.wikipedia.org/wiki/Infanterist_der_Zukunft | |

| − | + | ** IdZ-ES besteht aus rund 20 Ausstattungskomponenten in den drei Kernbereichen:[4] | |

| − | + | *** Bekleidung, Schutz- und Trageausstattung (BST) | |

| − | + | *** Waffen, Optik und Optronik (WOO) | |

| − | + | *** Command, Control, Computers, Communications and Information (C4I). | |

| − | ---- | + | * mariske: https://www.heise.de/newsticker/meldung/KI-in-der-Soldatenausbildung-Lernen-bleibt-anstrengend-4340530.html |

| + | ** https://www.deutschlandfunk.de/kuenstliche-intelligenz-wie-ki-systeme-die-militaerische.684.de.html?dram:article_id=444440 | ||

| + | ** https://esut.de/2019/06/fachbeitraege/streitkraefte-fachbeitraege/12913/schluesseltechnologie-ki/ | ||

| − | + | * https://augengeradeaus.net/2019/04/studie-fuers-glaeserne-gefechtsfeld-drohnen-ki/ | |

| + | * https://www.heise.de/newsticker/meldung/Bundeswehr-Drohnenschwarm-soll-glaesernes-Gefechtsfeld-aufklaeren-4401975.html | ||

| + | ====das gläserne Gefechtsfeld==== | ||

| + | * https://www.imi-online.de/2019/04/17/drohnen-glaesernes-gefechtsfeld/ | ||

| + | * https://www.heise.de/newsticker/meldung/Bundeswehr-Drohnenschwarm-soll-glaesernes-Gefechtsfeld-aufklaeren-4401975.html | ||

| + | ===KI in der Cloud=== | ||

| + | https://www.imi-online.de/2019/05/28/kuenstliche-intelligenz-als-cloud-service/ </ref>= | ||

| + | Mehr Semi als öffentlich diskutiert wurde dieser eigentlich sehr spezielle, jedoch breitflächig angewandte Service zum Beispiel im letzten Jahr, als die amerikanische Bürgerrechsvereinigung ACLU den Cloud Anbieter Amazon Web Services (AWS)<ref>Sog. Cloud Services bieten Dienste eines Rechenzentrums über das Internet an, von Festplattenspeicher über virtuelle Server bis hin zu höheren Softwarefunktionen.</ref> für den Betrieb des Internetdienstes [[Krieg_%26_KI#Amazon_Recognition|Rekognition]] kritisierte. Ein Kern von Rekognition ist die Technologie des ''deep learnings''. | ||

| + | ACLU's Kritik kam als Antwort auf den Vorstoß des US-Verteidigungsministerium im März 2018, die Daten des von ihm unterstellten ''Transportation Command'' in die sogenannte ''Amazon GovCloud'' zu migrieren. Ein Service, der zusammen mit der Amazon Secret Region aus der Kooperation mit den Geheimdiensten entstand. Kurz nach dieser Logistikabteilung des Militärs folgte das National Ground Intelligence Center nach, welches Informationen über feindliche Bodenkräfte sammelt.<br> | ||

| + | Das Bundesinnenministerium bestätigte auf Anfrage im April diesen Jahres, die Speicherung der Daten von Körperkameras (Bodycams) in einem Cloud-Angebot von Amazon Web Services<ref>https://www.heise.de/newsticker/meldung/Bundespolizei-speichert-Bodycam-Aufnahmen-in-Amazons-AWS-Cloud-4324689.html</ref>. | ||

| + | Ein weiterer Vorfall in diesem Kontext ereignete sich im April 2018, als 3100 Google-MitarbeiterInnen gegen das Militärprojekt (siehe: [[Krieg_%26_KI#Project_MAven|Maven]]) protestierten, welches von ihnen entwickelte Objekterkennungssoftware für Kampfdrohnen nutzbar machte. Die Google-Führungselite entschied sich daraufhin gegen eine Vertragsverlängerung mit dem US-Militär. Im selben Monat unterchrieb der Google-Konzern einen Kooperationsvertrag mit ''Atos''. Dieser Konzern ist einer der größten IT-Dienstleister der Bundeswehr und betreut deren zentrale Rechenzentren. | ||

| + | ''“Machine Learning as a Service”'' als ein genereller Dienst der inzwischen von allen großen Cloud Anbietern angeboten wird, muß also bei einer Abhandlung der von Frau Jutta Weber gestellten Frage, der Frage nach tiefgreifenden Verflechtungen zwischen militärischen Entscheidungen und algorithmischen Auswertungen, eine zentrale Rolle spielen. | ||

| − | + | Desweiteren gilt es zu fragen: | |

| − | ''' | + | '''woher kommen diese personenbezogenen Daten, wer gestaltet sie?'''' |

| − | '' | ||

| − | |||

| − | |||

---- | ---- | ||

| − | + | [[Datei:ki-i-t-cloud.png|500px]] | |

| + | *IMI-Analyse von Mari aus dem letzten Jahr: https://www.imi-online.de/2018/11/05/cloud-anbieter-fuer-bundeswehr-cia-und-pentagon/ | ||

| + | *IMI-Analyse »Künstliche Intelligenz als Cloud-Service«, https://www.imi-online.de/2019/05/28/kuenstliche-intelligenz-als-cloud-service/ | ||