Das Codicht: Unterschied zwischen den Versionen

Aus exmediawiki

C.heck (Diskussion | Beiträge) |

C.heck (Diskussion | Beiträge) |

||

| (6 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 47: | Zeile 47: | ||

---- | ---- | ||

--> | --> | ||

==notes== | |||

wir backen keine Brötchen mehr heute, wir schreiben sie. Wir Codichter. | |||

brötchen backen als immaterielles kulturgut. | |||

Es gibt da eine Reihe Beteiligter .... zu denen gehör ich inzwischen auch | |||

... | |||

==Einführung in die Codichtschreibung== | ==Einführung in die Codichtschreibung== | ||

| Zeile 138: | Zeile 147: | ||

---- | ---- | ||

==der Codichter== | ==der Codichter== | ||

Der Codichtschreiber schreibt nun also Geschichte während er diese nach vorgegebenen Kriterien in codierter Form schreiben lässt. | Der Codichtschreiber schreibt nun also Geschichte während er diese nach vorgegebenen Kriterien in codierter Form schreiben lässt. | ||

[[File: | [[File:Zettels-traum.jpg|right|200px]] | ||

Die Rolle des Codichters gleicht also eher der, eines technischen Geschichtsschreibers. | Die Rolle des Codichters gleicht also eher der, eines technischen Geschichtsschreibers. | ||

| Zeile 198: | Zeile 208: | ||

So kommt es, dass in den meisten Fällen diese systemimmanten ''glitches'' nicht wahrnehmbar sind. Zumindest nicht wissentlich. Sie werden von der jeweiligen Maschine in ein vordefiniertes formales System willentlich eingebunden. Willentlich aber vom Codichter ausgehend. | So kommt es, dass in den meisten Fällen diese systemimmanten ''glitches'' nicht wahrnehmbar sind. Zumindest nicht wissentlich. Sie werden von der jeweiligen Maschine in ein vordefiniertes formales System willentlich eingebunden. Willentlich aber vom Codichter ausgehend. | ||

Diese kleinen ''glitches'' sind einem jeden operationalen Digitalsystem | Diese kleinen ''glitches'' sind eigentlich (einem jeden operationalen Digitalsystem) systemimmanent, d.h. sie müssen gar nicht bewußt erzeugt werden. Sie sind Teil eines funktionierenden Systems und somit auch Teil der jeweiligen Funktionen in ihrem Nichtfunktionieren selbst. | ||

Beispielsweise wenn kleine Paketinhalte bei der Datenübertragung von einem Bot zum nächsten, von einer Device zur nächsten, von einem DSP zum nächsten verloren gehen. Bei Enkodierungsprozessen | Beispielsweise wenn kleine Paketinhalte bei der Datenübertragung von einem Bot zum nächsten, von einer Device zur nächsten, von einem DSP zum nächsten verloren gehen. Bei Enkodierungsprozessen, Komprierungen von Datensätzen, oder bei der Simulation, bzw. Visualisierung: Bei der Lesbarmachung dessen was irgendwo am anderen Ende der Welt für ein, speziell für diesen einen Zweck errichtetes Botnet hineinkam. Ein Net in dem viele kleine Bots für viele vordefinierte, auch und vor allem zivile Zwecke miteinander kommunizieren. | ||

Einige von ihnen | Einige von ihnen stellen uns dann Zwischenformen dar. | ||

Diese Darstellung jedoch, selbst wenn die | Diese Darstellung jedoch, selbst wenn die gesamte technische Infrastruktur zweier Bots absolut identisch sei, unterscheidet sich bei einem von dem anderen. | ||

Eine jede Maschine läuft anders, liest anders, trägt ihre eigene Zeit in sich. | Eine jede Maschine läuft anders, liest anders, trägt ihre eigene Zeit in sich. Das heißt auch, dass derselbe geglitchte Datensatz (z.B. *.jpg), der durch zwei unterschiedliche Bildbetrachter vom Menschen rezipiert wird, und zwar selbst wenn diese auf derselben Device (in diesem Falle, Ihr Computer, ihr Smartphone etc.) von ihr prozessiert werden, sieht auf phänomenaler Ebene unterschiedlich aus, solange dieser glitch nicht im Vorfeld bereits erkannt und weggeschrieben wurde. | ||

Das heißt auch, dass derselbe Datensatz (z.B. *.jpg), der durch zwei unterschiedliche Bildbetrachter vom Menschen rezipiert wird, und zwar selbst wenn diese auf derselben Device (in diesem Falle, Ihr Computer, ihr Smartphone etc.) von ihr | Diese kleinen (operational oder artistic) glitches sind in den meisten Fällen unvorhersehbar, auch aus dem einfachen Gesichtspunkt heraus betrachtet, dass wir von Materialitäten, gelegen in verschiedensten natürlichen Umwelten, bis hin zu Satellitenstationen im Weltraum, sprechen. Dass immer doch auch ein Stück weit Nichttrivialität in diesen uns eigenen Infrastukturen steckt: Ein Stück weit Unvorhersagbarkeit. | ||

Die Leser von Codichten, in unserem Falle einer der zwei Piloten die eine jeweilige Drohne in den Himmeln des Jemen steuern, der sensor operator, der- oder diejenige die das Kamera- und Überwachungssystem und die weiteren Sensoren kontrolliert, können diese Artefakte jedoch oft nicht erkennen, bzw. die jeweilige Interpretation der maschinenuninterpretierbaren Zeichensätze nicht lesen. | Die Leser von Codichten, in unserem Falle einer der zwei Piloten die eine jeweilige Drohne in den Himmeln des Jemen steuern, der sensor operator, der- oder diejenige die das Kamera- und Überwachungssystem und die weiteren Sensoren kontrolliert, können diese Artefakte jedoch oft nicht erkennen, bzw. die jeweilige Interpretation der maschinenuninterpretierbaren (im Sinne der Funktion) Zeichensätze nicht lesen. | ||

[[File:Dcgsdiagram.jpg|right|500px]] | [[File:Dcgsdiagram.jpg|right|500px]] | ||

U.a. aus diesem Grunde stehen die Drohnenpiloten im permanenten Austausch mit ihrer jeweiligen Einsatzzentrale, dem DCGS (Distributed Common Ground System) in der die | U.a. aus diesem Grunde stehen die Drohnenpiloten im permanenten Austausch mit ihrer jeweiligen Einsatzzentrale, dem DCGS (Distributed Common Ground System) in der die Datenanalysten zwar auf diesselben Datensätze zugreifen, diese aber auf unterschiedlicher Weise interpretiert zu sehen bekommen. | ||

Die Mannschaft in Ramstein steht auch in direkter Verbindung mit den Einsatzkräften vor Ort und interpretieren die sogenannten HUMANINT, | |||

Das heißt, die Drohnenpiloten, sowie auch die Soldaten in der Einsatzzentrale sind in manchen Fällen ausschließlich auf SIGINT und auf die einem jeden jeweiligen Einsatz vorhergehende formale Befehls- und Ereigniskette angewiesen. | Die Mannschaft in Ramstein steht aber auch in direkter Verbindung mit den Einsatzkräften vor Ort und interpretieren die sogenannten HUMANINT, wenn diese dort stationiert sein können. Wie aus den drone papers hervor ging, besteht geografisch bedingt nicht immer die Möglichkeit, Einsatztruppen vor Ort zum gemeinsamen Wissensabgleich bereit zu stellen. | ||

Das heißt, die Drohnenpiloten, sowie auch die Soldaten in der Einsatzzentrale sind in manchen Fällen ausschließlich auf SIGINT und auf die einem jeden jeweiligen Einsatz vorhergehende formale Befehls- und Ereigniskette angewiesen. | |||

Der gemeinsame Wissensabgleich findet also meist auf unterschiedlicher Erkenntnislage statt und somit werden temporale ''digital identities'' auf mehreren Ebenen in Echtzeit generiert, um die im Fokus stehenden Personen daraufhin zu identifizieren und letzten Endes, im schlimmsten annehmbaren Falle, rein auf Grund dieser Identifikation einen Menschen dann zu töten. | Der gemeinsame Wissensabgleich findet also meist auf unterschiedlicher Erkenntnislage statt und somit werden temporale ''digital identities'' auf mehreren Ebenen in Echtzeit generiert, um die im Fokus stehenden Personen daraufhin zu identifizieren und letzten Endes, im schlimmsten annehmbaren Falle, rein auf Grund dieser Identifikation einen Menschen dann zu töten. | ||

| Zeile 344: | Zeile 356: | ||

Wenn man denselben fehlerbehafteten Datensatz (z.B. *.jpg) durch zwei unterschiedliche Bildbetrachtungsprogramme rezipiert, selbst wenn diese in derselben Device liegen, sind zwei unterschiedliche Bilder zu sehen. | Wenn man denselben fehlerbehafteten Datensatz (z.B. *.jpg) durch zwei unterschiedliche Bildbetrachtungsprogramme rezipiert, selbst wenn diese in derselben Device liegen, sind zwei unterschiedliche Bilder zu sehen. | ||

</sup> | </sup> | ||

---- | |||

<references\> | <references\> | ||

Aktuelle Version vom 2. September 2019, 12:37 Uhr

Intro

Technische Bilder sind immer von Apparaten erzeugte Bilder.

Von Apparaten, die immer natürliche Zeit durch räumlich distanzierte Wahrnehmung abstrahieren.

Von Apparaten, die uns immer ein Stück weit von unserem natürlichen Handlungsspektrum durch zeitliche Abstraktion entfernen.

Diese Apparate und deren Bilder sind, -soweit meine These-, sie sind so stark verankert in unserem Alltag, dass unser Denken, unser Sehen, unser Zuhören, unsere Kommunikation, unsere Dialoge, unsere Argumente und unsere Gegenaurgumente, unsere Reaktionen und unsere Aktionen sich innerhalb dieses Handlungsfeldes der technischen Bilder bewegen. Sie sind uns sozusagen verinnerlicht.

Im Zentrum meiner Auseinandersetzung mit technischen Bildern steht deren jeweiliges Zeitkontinuum: Bewegung ist Zeit, und technischen Bildern steht eine abstrakte Zeit eingeschrieben. Eine diskrete Zeit. Eine Zeit, welche während ihrer Rezeption sowie ihrer Produktion, durch das Zerschneiden von Bewegung und ihrer darauf folgenden Simulation, in den jeweiligen Betrachter übergeht.

Meine Masterthesis 2015 begann mit folgendem Satz: „Abstraktion von Bewegung ist der einzige Weg für Maschinen zu sehen. Sie ist auch der einzige Weg für mich, den Menschen, durch diese sehen zu können.“

Diese abstrakte Zeit also manifestiert sich in des jeweiligen Betrachters Erfahrung. Sie manifestiert sich in natürlicher Bewegung, die bis dato noch formlos den „Fluss der Wirklichkeit“[1] in sich trug und gelangt somit zu einer Form. Eine Zwischenform die im Code verankert ist.

Auf diesem Weg interpretiert die jeweilige Maschine das technische Bild von uns vor. Diese generative Formgebung von Mensch/Natur, diese inter-facies [lat. ‘zwischen' – 'form’] zwischen uns und Welt, die in uns hinein geht, durch die wir im Uhrzeigertakt versuchen Dauer (Im Sinne von Henri Bergsons la durée) zu erfassen, sie ist das Futter Kafkas Geister[2] und lässt uns auf diesem Wege selbst verhungern. Denn das technische Bild unserer Selbst, liegt außerhalb „unserer Reichweite“[3]. Es liegt irgendwo vergraben, da drinnen in der Black Box, irgendwo weit außerhalb unseres „ich kann“. Unser Blick, der menschliche Geist von BürgerInnen maschinendominierter Zivilisationen wird seit fast fünf Jahrhunderten geformt. Er wird geschult. Geschult, einen Unterschied zwischen Erfahrung und ihrer abstrahierten Form zu verstehen um somit einen Erkenntniswert aus diesen schöpfen zu können.

Diese verinnerlichte Teilung von Welt, ich nenne sie „den technischen Blick“, tragen wir von innen nach außen, durch unseres Blickes Ausdruck, durch unsere Handlungen in Welt. Und so wie sich eine abstrakte Zeit durch den technischen Blick in unserer Welt manifestiert, so geht das technische Bild aus dieser heraus, in uns Menschen hinein.

Es ist mir stets ein überaus großes Anliegen, in meiner Forschung wissenschaftliches Verstehen und erfahrungsbasiertes Sehen nicht als ihre Gegensätze darzustellen. Im Gegenteil. Künstlerische Forschungsmethoden und wissenschaftliche Erkenntnis dürfen sich nicht im Wege stehen.

„Jedes Tun ist Erkennen, und jedes Erkennen ist Tun.“[4]

notes

wir backen keine Brötchen mehr heute, wir schreiben sie. Wir Codichter.

brötchen backen als immaterielles kulturgut.

Es gibt da eine Reihe Beteiligter .... zu denen gehör ich inzwischen auch

...

Einführung in die Codichtschreibung

Das Codicht, ein Neologismus, der sich aus meiner künstlerischen Auseinandersetzung mit den beiden noch relativ jungen Kunstgenres glitch art & Code Poetry entwickelte.

Der Versuch die Synergien unseres Alltags aus technischen Bildern, technischen Blicken und unserem technischem Handeln, welche sich meinen derzeitigen Forschungskenntnissen zu Folge bei dem Versuch herauskristallisieren, Zeitwahrnehmung durch räumliche Teilung, et vice versa, zu erfahren und diese daraufhin in mein jeweiliges Handlungsfeld zu übertragen.

In dem Versuch quasi, Echtzeit zu begreifen, Bewegung zu erfassen, um im selben Moment Dauer erleben zu können.

Das Codicht bezeichnete ich vor einigen Jahren in meiner Masterthesis als den eigentlichen Fehler.

Ich stellte die Hypothese auf, dass während des Lesens eines Codichts der Mensch, auf Grund seines Seinszustandes, einem Zustand des Werdens, des Tuns. nicht dazu in der Lage ist die Position eines außenstehenden Betrachters einzunehmen, welcher passiv eine Erscheinung rezipiert.

Nein, er ist voll im Codicht drinnen. Er bewegt sich in ihm. Er bewegt sich nach seiner Zeit.

Und solange er sich also in ihm bewegt, in seiner Zeit, in seiner Sphäre, solange kann er das was passiert auch nicht hinterfragen, dieses wo und wie er sich gerade befindet, wer er dort ist, und/oder was er gerade jetzt sieht.

Denn Codichte scheinen unsichtbar, so mein Ansatz.

Das Medium, sprich die jeweilige »Black Box« welche Mensch hineinzieht in eine Zwischenwelt, oder besser gesagt in eine 'zwischen'-'Form' [inter-facies] von Welt, die seinen Blick gefangen hält, sie schafft auf dem selben Wege Distanz zwischen ihm und seiner Welt. [Telekommunikation, τηλέ-communicare, ‘Distanz’-’gemeinsam machen’].

Ein regelungstechnisches Zeitkonstrukt geht, während seines in-Interaktion-Tretens mit den neuen Technologien in ihn über.

Das der Totzeit.

Eine Zeit in der (im regelungstechnischen Sinne) keinerlei Veränderung stattfindet. In der Informationstechnik könnte man diese Zeitform mit dem Begriff der Latenzzeit übertragen. Je kürzer diese ist, desto eher spricht man von Kommunikation in Echtzeit.

Aus diesem Sprachspiel heraus schloß ich im Hinblick auf die Relaystation in Ramstein meine Masterthesis damals mit folgender These ab:

„Totzeit könnte Leben retten!“

Eine Methode Alltagsgeschichten zu schreiben und eine andere sie zu lesen...:

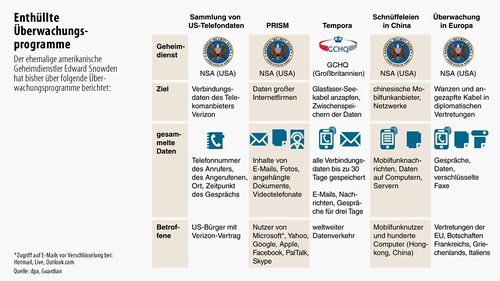

Nichts anderes geschieht beim Schreiben eines Programms, wie z.B. XKeyscore[5], Tempora[6], Prism[7], oder zum Beispiel Boundless Informant[8], das die gesammten gesammlten Daten aus einzelnen Nationen analysiert und kartographiert. Oder aber auch Bullrun[9], das der NSA ermöglicht, einzelnen verschlüsselten Datenverkehr mitzulesen u.s.w.

Bis zum heutigen Tage sind weit mehr als 600 Programme[10] der "14 Eyes"-Gemeinschaft[11] veröffentlicht worden.

Programme zum Ausspionieren, zum Lokalisieren und zum Observieren, in erster Linie von BürgerInnen und Bürgern westlicher Industrienationen.

Seit Anfang dieses Jahrtausends wächst ein gigantischer Geheimdienstmoloch, der gerade versucht, die Geschichte einer Welt zu schreiben, gar nicht weit entfernt von dem Versuch den die damaligen Macy- Konferenz-Teilnehmer im Kampf gegen den Faschismus wagten, nämlich den Eine-Welt-Menschen zu schaffen[12].

Laut einem Bericht von Zeit Online[13] wurden 2014 in Deutschland vom Bundesnachrichtendienst (BND) täglich 220 Millionen Metadaten von uns gesammelt. 2 Millionen davon werden zur langfristigen Analyse dauerhaft gespeichert. 1,3 Milliarden Metadatensätze pro Monat wurden derzeit an die NSA weitergeleitet[14].

Metadaten zur Generierung von Geschichte.

Geschichtsschreibung.

Nichts anderes geschieht durch Indect .

Geschichtsschreibung.

Nichts anderes geschieht im Gorgonen-Blick

Geschichtsschreibung.

Durch Argusaugen[15].

Das Konzept des Codichts

Ziel dieser Forschungsprojekte ist es, den algorithmische Narrative einer ganzen Stadt, bestenfalls einer ganzen Nation in Echtzeit zu drehen. Narrative nach Suchmustern, welche Leben versuchen zu beschreiben.

Geschichten

Taggen > Trennen > Geschichten aus ihrem jeweiligen Kontext heraus reißen > Rekontextualisieren > Generieren > stdout

Algorithmen, die Geschichte schreiben.

Geschichtsschreibung in Echtzeit .

Der jeweilige Betrachter, der Leser sozusagen macht maschinenlesbar was gelesen wird.

machine readable

abstrahierte Bilderfahrungen.

Mehr erkennt die Maschine nicht.

Data.

Dennoch schreibt sie Geschichte.

Sie verortet uns Vertrautes neu.

Sie lässt mich eine Welt, die ich zu kennen glaube, mit neuen Augen sehen.

Mit Maschinenaugen sozusagen...

der Codichter

Der Codichtschreiber schreibt nun also Geschichte während er diese nach vorgegebenen Kriterien in codierter Form schreiben lässt.

Die Rolle des Codichters gleicht also eher der, eines technischen Geschichtsschreibers.

Jemandem, der durch wissenschaftliche Texte (den Code), Gedichte generieren lässt.

Codichte.

Diese Codichte stellen keine Verdichtung dar.

Ein Codicht vereinfacht, es abstrahiert und es formalisiert, es schreibt diese Formalsimen in Code, macht sie machine readable.

Die künstlerisch-aktivistische Herausforderung an dieser Stelle ist es also, die jeweiligen Möglichkeitsformen von Codichten auszuloten, sie im technologischen Sinne zu analysieren und Codichtschreibungen á la XKeyscore während ihrer Ausführung zu manipulieren.

Codichte erkennen

Dies ist jedoch mit ein paar grundlegenden Schwierigkeiten verbunden:

1. Codichte sind als solche unsichtbar.

Codichte verbergen sich vor dem jeweiligen Leser auf Grund ihrer logischen Schein-Perfektionen, dadurch dass sie uns einfach als so echt erscheinen, so logisch.

Er erkennt sie nicht, da die Software keinen stderr ausgibt.

Dies fordert die Illusion einer Richtigkeit von dem was wir da lesen, ist der Weggefährte des psychologischen Effekts des Automation Bias sozusagen, der Neigung automatisierten Entscheidungen übermäßig viel vertrauen zu schenken.

Wir stecken ein Art Vertrauen in diese technischen Bilder.

Ein Vertrauen, welches wir benötigen um den stdout, welcher in unserem spezifischen Falle hier einen stderr der lediglich als ein stdout in Erscheinug tritt auf irgendeine Art und Weise in unsere konkreten Handlungen übertragen kann.

Wir verlassen uns auf unsere Werkzeuge, darauf dass wir sie guten Gewissen entwickelt haben.

Würden wir dies nicht tun, so würden wir ja nicht damit arbeiten.

Und solange keine fehlerhaften Prozessualitäten in Erscheinung treten, werden wir auch nicht versucht seien, dieses Tool zu repairieren, geschweige denn seine jeweiligen stdouts kritisch zu hinterfragen.

Conclusion:

Das Codicht ist das fehlerhafte Nichterscheinen eines systemimmanten Fehlers in Form eines stdouts, Codichte sind nicht lesbar, als solche nicht erkennbar, not human readable.

Not human readable cause not machine readable

Was genau lässt die jeweilige Maschine also dann den jeweiligen Leser erkennen, wenn da ein Zeichen im Code steht, welches sie nicht ihrem Zweck entsprechend interpretieren kann?

Diese Fehlprozessuren die den hier im Fokus stehenden Architekturen zu Grunde liegen?

Die Software interpretiert diese uninterpretierbaren Zeichen als subtile oder aber auch als ganz augenscheinliche Fehlinterpretation ohne dabei jedoch einen stderr, sprich eine Fehlermeldung auszugeben.

Der maschinenunlesbare Code kommt auf diese Weise an die Oberfläche, in welcher Form auch immer. Diese steht in erster Linie in architektonischer Abhängigkeit.

Diese architektonische Abhängikeit, welche einer jeden digitalen Form zu Grunde liegt, bleibt meist im Unsichtbaren gelegen, nicht weil sie an sich unsichtbar seien, nein sie werden unsichtbar gemacht, in dem sie sozusagen weggeschrieben werden.

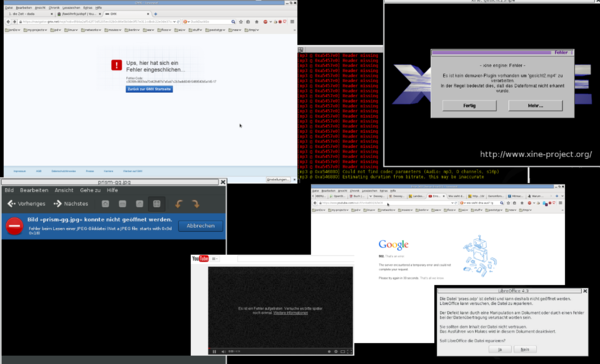

So kommt es, dass in den meisten Fällen diese systemimmanten glitches nicht wahrnehmbar sind. Zumindest nicht wissentlich. Sie werden von der jeweiligen Maschine in ein vordefiniertes formales System willentlich eingebunden. Willentlich aber vom Codichter ausgehend.

Diese kleinen glitches sind eigentlich (einem jeden operationalen Digitalsystem) systemimmanent, d.h. sie müssen gar nicht bewußt erzeugt werden. Sie sind Teil eines funktionierenden Systems und somit auch Teil der jeweiligen Funktionen in ihrem Nichtfunktionieren selbst.

Beispielsweise wenn kleine Paketinhalte bei der Datenübertragung von einem Bot zum nächsten, von einer Device zur nächsten, von einem DSP zum nächsten verloren gehen. Bei Enkodierungsprozessen, Komprierungen von Datensätzen, oder bei der Simulation, bzw. Visualisierung: Bei der Lesbarmachung dessen was irgendwo am anderen Ende der Welt für ein, speziell für diesen einen Zweck errichtetes Botnet hineinkam. Ein Net in dem viele kleine Bots für viele vordefinierte, auch und vor allem zivile Zwecke miteinander kommunizieren.

Einige von ihnen stellen uns dann Zwischenformen dar.

Diese Darstellung jedoch, selbst wenn die gesamte technische Infrastruktur zweier Bots absolut identisch sei, unterscheidet sich bei einem von dem anderen.

Eine jede Maschine läuft anders, liest anders, trägt ihre eigene Zeit in sich. Das heißt auch, dass derselbe geglitchte Datensatz (z.B. *.jpg), der durch zwei unterschiedliche Bildbetrachter vom Menschen rezipiert wird, und zwar selbst wenn diese auf derselben Device (in diesem Falle, Ihr Computer, ihr Smartphone etc.) von ihr prozessiert werden, sieht auf phänomenaler Ebene unterschiedlich aus, solange dieser glitch nicht im Vorfeld bereits erkannt und weggeschrieben wurde. Diese kleinen (operational oder artistic) glitches sind in den meisten Fällen unvorhersehbar, auch aus dem einfachen Gesichtspunkt heraus betrachtet, dass wir von Materialitäten, gelegen in verschiedensten natürlichen Umwelten, bis hin zu Satellitenstationen im Weltraum, sprechen. Dass immer doch auch ein Stück weit Nichttrivialität in diesen uns eigenen Infrastukturen steckt: Ein Stück weit Unvorhersagbarkeit.

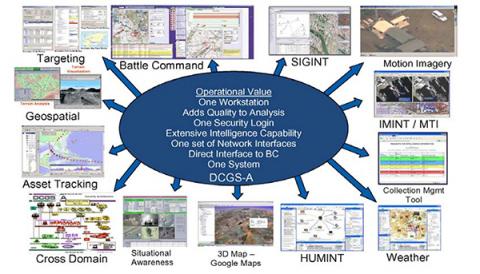

Die Leser von Codichten, in unserem Falle einer der zwei Piloten die eine jeweilige Drohne in den Himmeln des Jemen steuern, der sensor operator, der- oder diejenige die das Kamera- und Überwachungssystem und die weiteren Sensoren kontrolliert, können diese Artefakte jedoch oft nicht erkennen, bzw. die jeweilige Interpretation der maschinenuninterpretierbaren (im Sinne der Funktion) Zeichensätze nicht lesen.

U.a. aus diesem Grunde stehen die Drohnenpiloten im permanenten Austausch mit ihrer jeweiligen Einsatzzentrale, dem DCGS (Distributed Common Ground System) in der die Datenanalysten zwar auf diesselben Datensätze zugreifen, diese aber auf unterschiedlicher Weise interpretiert zu sehen bekommen.

Die Mannschaft in Ramstein steht aber auch in direkter Verbindung mit den Einsatzkräften vor Ort und interpretieren die sogenannten HUMANINT, wenn diese dort stationiert sein können. Wie aus den drone papers hervor ging, besteht geografisch bedingt nicht immer die Möglichkeit, Einsatztruppen vor Ort zum gemeinsamen Wissensabgleich bereit zu stellen.

Das heißt, die Drohnenpiloten, sowie auch die Soldaten in der Einsatzzentrale sind in manchen Fällen ausschließlich auf SIGINT und auf die einem jeden jeweiligen Einsatz vorhergehende formale Befehls- und Ereigniskette angewiesen.

Der gemeinsame Wissensabgleich findet also meist auf unterschiedlicher Erkenntnislage statt und somit werden temporale digital identities auf mehreren Ebenen in Echtzeit generiert, um die im Fokus stehenden Personen daraufhin zu identifizieren und letzten Endes, im schlimmsten annehmbaren Falle, rein auf Grund dieser Identifikation einen Menschen dann zu töten.

Der Soziologe Zygmunt Bauman stellte 2013 diesen Wissensabgleich, der unter Menschen, aber über unterschiedliche Quellen in Form von rein maschinellen Interpretationen, einen Wissensabgleich in dem ein jeder human-in-the-loop zu einer potentiellen Fehlerquelle generiert, wie folgt dar:

notwendige Fehlerakzeptanzen

Diese unsichtbaren Codichte lebender Menschen wurden bewusst geschrieben, und zwar von-Menschen > für-Maschinen.

millions of lines of code dessen Bugs[17] herauszulesen für Menschen unmöglich ist und für Maschinen einfach nicht als solche erkennbar.

Dennoch bezeichne ich sie[18], im Wissen nicht zu wissen ob und wann sie in Erscheinung treten. Ganz, als würden Codichte in jeder CPU warten ihr Existenzrecht einzufordern.

So schreibe ich ihnen dies zu um sie nicht als ein Bild meiner Welt akzeptieren zu müssen, sie passiv hinzunehmen und in mein Welt-Bild miteinzubeziehen. Um diese Codichte unhinterfragt in meine Handlungen zu übertragen.

"Vertrauen" oder "seinen Augen trauen"

Es darf kein Moment unhinterfragt bleiben während des Lesens eines Codichts, kein Moment in dem der Wille mich selbst zu entscheiden in Willkür übergeht. Kein Moment in dem ich an meiner Kraft der Entscheidung zweifle, wählen zu können ob ich die Sprache dieses jeweiligen Codichters mir aneigne, ob ich sie verbinde mit der Meinigen, sie sprechen werde oder aber ob ich mich dagegen entscheide, diese jeweilige Sprachform in meinem weiteren Lebensweg anwenden zu wollen.

Diese Hypothese bringt eine elementare Schwierigkeit mit sich, nämlich die, Codichte zu erkennen.

Ich nehme während des Lesens eines Codichtes nicht die Position eines außenstehenden Betrachter ein der passiv Erscheinungen rezipiert, nein ich bin voll drinnen im Codicht.

Ich bewege mich mit ihm.

Ich bewege mich in ihm.

Ich bewege mich nach seiner Zeit.

Und solange ich mich in ihm bewege, in seiner Zeit, solange kann ich nicht hinterfragen, wo und wie ich mich gerade befinde, wer ich dort bin, und/oder was ich gerade jetzt sehe.

Was ich gerade jetzt sehe auch bewußt zu lesen, das ist schwer.

Und sehe ich durch anderer Menschen Fiktionen, durch deren Sehmaschinen sozusagen, so fällt einem das Lesen noch weitaus schwerer.

Zwischenformen

Dieser Formalismus nun, diese Autonomie in der jeweiligen Zwischen-Form welche ich versucht bin in mein ganz konkretes „ich kann“ zu übertragen, lässt mich natürlich können, es läßt mich ungemein viel sogar können und diese Vielheit begegnet mir als eine Simulation von Dauer in Echtzeit.

Ich kann ich mit meiner Freundin in Süd-Korea sprechen.

Ich kann Taten vollbringen welche mir ohne diese jeweiligen Tools in weiter Ferne lägen.

Ich kann einen Menschen töten ohne dabei einen Menschen töten zu müssen.

Kill TV IN ECHTZEIT through Ramstein

Drohnenangriffe werden unter den Piloten als Kill TV oder Taliban TV bezeichnet, weil Sie in Live- Video-Feeds, sprich Signalübertragung in Echtzeit , ihre Bomben und Raketen auf medialisierte Menschen einschlagen sehen.

Um die Elimierung von Totzeit[19] und der mit ihr einhergehenden Aufrechterhalten von Echtzeit kümmert sich im Drohnenkrieg die US-Militärbasis Ramstein.

Die US-Drohnen-Flugleitzentrale (AOC) dient als Relay-Station für Afrika[20].

Ohne diese Signalübertragungsstation, die auf Grund der Erdkrümmung in ihrer Lage für Drohneneinsätze in z.B. Pakistan unersetzbar ist, würde sich die Totzeit des Digital Signal Processing und der Live-Video-Feeds aus den in der Drohne verbauten Kamera- und Überwachungssystemen um entscheidende Sekunden verlängern, so dass Live eben nicht mehr Live schiene.

In diesem Sinne könnte...:

TOTZEIT KÖNNTE LEBEN RETTEN

Und gerade aus diesem Grund ist eine klare Gegenposition Deutschlands zum US- amerikanischen Drohnenkrieg so wichtig.

Codichte erfahrbar machen

operational glitches, zu Deutsch: Betriebsfehler.

Aufgegriffen habe ich diesen Begriff während meiner Recherchearbeit. Ein Onlineartikel berichtete über den Einsatz von fehlerbehafteten Kamerasystemen in US-amerikanischen Kampfdrohnen.

Ich fragte mich, wie es soweit kommen konnte, dass Menschen als fehlerbehaftete Repräsentationen ihrer Selbst gesehen, und durch diese daraufhin in einzelnen Fällen, auch getötet werden?

Mein Blick fokussierte auf diese zentrale Fragestellung, und somit begann ich, die Ursprünge technischer Bildgebung zu erforschen: Den Prozess der Transformation von Menschen zu technischen Bildern.

Denn bevor eine Maschine das technische Bild eines Menschen für mich, den Menschen, vorinterpretieren kann, muss mein jeweiliges Gegenüber zuerst für sie lesbar gemacht werden. machine readable.

Die Ursprünge dieser Abstraktion setzte ich an den Beginn des Zerschneidens von Bewegung. Die cartesianische Trennung und die mechanische Uhr – Zeit. Mein Fokus auf Zeit ergab sich, da ich während meiner Recherche immer häufiger auf Berichte von Präventivtötungen, im Zuge des Drohnenprogramms stieß: Nachdem der Mensch erst einmal für die Maschine lesbar gemacht wurde, wird sein zukünftiges Verhalten errechnet und daraufhin für sein jeweiliges Gegenüber als potentielles Opfer vorinterpretiert. Sprich, die Interpretation des maschinenlesbar gemachten Menschen steuert des zukünftigen Täters Handlung. predictive killing.

So suchte ich nach Möglichkeiten ästhetischer Erfahrung und machte Fehler. glitches

Durch Fehler schaffe ich eine Bewusstwerdung von Fehlern. Fehler in der jeweiligen Bildgenerierung. Fehler in der automatisierten Geschichtsschreibung von Welt und den Geschichten von Menschen durch Indexierung ihrer Metadaten. Fehler die mich letzten Endes zu der Entscheidung führten, zwei unterschiedliche Kunstgenres, die ähnlicher nicht sein können, glitch art und code poetry, zu vereinen. Nämlich zur Erfahrung des Codichtes. Dem eigentlichen Fehler.

glitch art in the context of ...

Laut Vilém Flusser sind technische Bilder immer von-Apparaten-erzeugte-Bilder. Also erzeuge ich »Abstand zum Apparat«. Nehme dem Apparat das Zeughafte, welches ihn verschwinden lässt und lasse diesen Abstand, durch ein technisches Bild in Erscheinung treten. Technische Bilder werden immer geschrieben. Sie sind, bedingt durch ihre Produktions-, Kommunikations-, sowie ihre Repräsentations-mittel, Texte. Code. Mache ich einen grammatikalischen Fehler beim Schreiben, so verändert dies meine sinnliche Erfahrung des Outputs, dem technischen Bild.

„Niemanden interessiert wie es funktioniert, solange es funktioniert.“1 Also lasst uns Fehler machen.

Ich, der Mensch, betrachte ich technische Bilder, kann nur das interpretieren, was mir bereits von der jeweiligen Maschine vorinterpretiert wurde. Diese Vorinterpretation geschieht meist im Verborgenen. Für den Menschen unsichtbar. In einer so called Black Box.

Eine Möglichkeit, diese scheinbar unsichtbaren Prozesse ästhetisch zu erfahren stellt glitch art dar: entsteht ein glitch während der jeweiligen Bildgenerierung so reißt mich dieser Fehler aus meiner mir vertrauten Bildwelt heraus. Er irritiert mich und hilft mir wieder zu erkennen, dass da was ist - zwischen mir und Welt. Erzeuge ich diesen glitch im technischen Bild bewußt und lasse diesen durch ein technisches Bild wiederum in Erscheinung treten, so schaffe ich ein Bewußtsein-für durch ästhetische Erfahrung.

glitch art schenkt dem scheinbar Unsichtbaren eine Form und offenbart durch diese, eine Falschheit des Glaubens an die Richtigkeit technischer Bilder.

Da das Bildmaterial der künstlerischen Arbeit »operational glitches« (eben durch ihre glitches) auf jeder Device anders interpretiert wird, wird nicht jeder auf seiner Maschine dasselbe Bild sehen, als das, welches auf der Ausstellung zu sehen ist.

Die Falschheit des Glaubens an die Richtigkeit der Bilder wird offenbar ab dem Moment in dem ein kleiner Fehler sich in einem Datensatz eingeschlichen hat. Sei es, dass minimale Paketinhalte bei der Datenübertragung von A nach B verloren gegangen sind, sei es beim Prozess der Enkodierung (z:B. *.avi to *.mov), der Komprimierung (*.tif to *.jpg), etc. nämlich ab dem Moment, in dem die jeweilige Maschine für den Betrachter, plötzlich dieses fehlerhafte Zeichen vorinterpretieren muss.

Wenn man denselben fehlerbehafteten Datensatz (z.B. *.jpg) durch zwei unterschiedliche Bildbetrachtungsprogramme rezipiert, selbst wenn diese in derselben Device liegen, sind zwei unterschiedliche Bilder zu sehen.

<references\>

- ↑ „Das dauernde Werden und Entwerden in seiner Ganzheit“. Zitat: Henri Bergson, »Denken und schöpferisches Werden: Aufsätze und Vorträge«, Hamburg, 2015

- ↑ „Die Geister werden nicht verhungern, aber wir werden zugrunde gehn.“, Zitat: Franz Kafka, »Briefe an Milena«, Frankfurt am Main, 1952

- ↑ "Alles was ich sehe, ist prinzipiell in meiner Reichweite, zumindest in der Reichweite meines Blickes, es ist vermerkt auf der Karte des »ich kann«", Zitat: Maurice Merleau-Ponty, »Das Auge und der Geist«, in: »Das Auge und der Geist. Philosophische Essays«, Reinbek bei Hamburg, 1967, Original: »L’Œil et L’Ésprit«, Paris, 1964

- ↑ Humberto Maturana und Francisco J. Varela, »Der Baum der Erkenntnis. Die biologischen Wurzeln des menschlichen Erkennens«, Bern, München, Wien: Scherz-Verlag, 1987, S. 31.

- ↑ https://nsa.gov1.info/dni/xkeyscore.html (letzter Zugriff 15.04.2015)

- ↑ http://www.theguardian.com/uk/2013/jun/21/gchq-cables-secret-world-communications-nsa (letzter Zugriff 15.04.2015)

- ↑ https://nsa.gov1.info/dni/prism.html (letzter Zugriff 15.04.2015)

- ↑ https://nsa.gov1.info/dni/boundless-informant.html (letzter Zugriff 23.04.2015).

- ↑ http://www.spiegel.de/media/media-35532.pdf (letzter Zugriff 15.04.2015)

- ↑ https://www.nsa-observer.net/category/program (letzter Zugriff 28.04.2015)

- ↑ Das „9-Eyes“-Programm umfasst die USA, das VK, Kanada, Australien, Neuseeland, Dänemark, Frankreich, Norwegen und die Niederlande; das „14-Eyes“-Programm umfasst diese Länder und zusätzlich Deutschland, Belgien, Italien, Spanien und Schweden.

- ↑ In den Jahren 1946-53 fanden eine Reihe transatlantischer Gipfeltreffen statt. Eine Reihe von Kommunikationswissenschaftlern, Soziologen, Psychiatern, Politikern, Physikern etc. veranstalteten die sogenannten M acy-Konferenzen : Durch Analyse von Sozialstudien wollte man eines herausfinden: Wie kommt es zu authoritärem Verhalten als Massenphänomen? Sie erschufen eine authoritäre Matrix des Menschen und suchten darin die Antwort auf ihre Frage. Diese Antwort sollte den Schlüssel zum Faschismus und totalitärer Systeme überhaupt bilden. Die Soziologen konstruierten eine Skala zur Messung des faschistischen Potentials in einem Menschen, die Faschismus (F) Skala . Um Faschismus und Antisemitismus für immer zu verhindern scheint es notwendig die Natur des Menschen und dessen kulturelle Muster so zu verändern, dass diese authoritäre Matrix für immer verschwinden würde. „Diese Matrix bilde sich durch Erziehung und Tradition und ist scheinbar unauflösbar verbunden mit der metaphysischen Vorstellung von einer „übernatürlich geschaffenen Natur“. Diese Natur erscheint deshalb gefährlich und soll durch eine neue Natur ersetzt werden, die sich steuern und kontrollieren lässt, (...)“ Dem Dokumentarfilm »Das Netz«, von Lutz Dammbeck, 2004, entnommen. Er selbst, Lutz Dammbeck sagte dazu in einem Interview, welches unter folgender URL https:// www.youtube.com/watch?v=xeTTWJoz0RM (letzter Zugriff 18.02.2015) zu finden ist: „Es ging um die Erschaffung einer neuen Welt, wissenschaftlich zertifiziert, von den Fachleuten sozusagen, von den Soziologen, von den Psychiatern. Es ging um eine kranke Gesellschaft die geheilt werden mußte.“

- ↑ http://www.zeit.de/digital/datenschutz/2015-01/bnd-nsa-metadaten-ueberwachung (letzter Zugriff 04.05.2015)

- ↑ http://www.zeit.de/politik/deutschland/2015-05/bnd-nsa-milliarden-metadaten

- ↑ Das System AGRGUS-IS (Autonomous Real-time Ground Ubiquitous Surveillance-Imaging System) erzeugt in jeder Minute mehrere Terabyte an Daten, das heißt hundertmal mehr als das bereits veraltete System Gorgon Stare . Mit einer Auflösung von 1,8 Gigapixel kann das fliegende Auge selbst 15 Zentimeter kleine Gegenstände aus größter Höhe erfassen. ARGUS-IS benötigt jedoch enorme Speicher-, Indexierungs- und Analysekapazitäten, welche bis zum heutigen Tage noch nicht verfügbar sind. Das heißt, dass die US-Army in Richtung automatisierter Indexierung forschen muß und auch tut gerade. Angestrebt ist es, eine Software zu entwickeln, welche Gegenstände und Handlungen beschreiben kann, das heißt, sie muss dazu in der Lage sein, diese Anhäufung von Pixeln in Substantive, Verben und Sätze zu übersetzen. Die DARPA (The Defense Advanced Research Projects Agency) finanziert momentan diese Forschung, (siehe Ebd. Seite 52). Eine Forschung zur Ermöglichung von „integrierten kognitiven Systemen zur automatisierten Videoüberwachung“: Die intelligente Kamera, Mind’s Eye . http://spie.org/x108891.xml (letzter Zugriff 30.05.2015)

- ↑ Zygmunt Bauman: »Daten, Drohnen, Disziplin«, Berlin, 2013, 2. Aufl., s. 114

- ↑ Ein Bug gilt als Synonym für einen Programmfehler. „Ein Bug Splat ist (...) der Begriff der US- amerikanischen Behörden für die erfolgreiche Tötung von mutmaßlichen Militanten durch drohnengestützte Hellfire-Raketen (Reprieve 2011). (...) Die Gleichsetzung von getöteten Pakistani mit Käfern erinnert an klassische Rhetoriken aus dem 2. Weltkrieg oder auch an die US- amerikanische Terminologie aus dem Vietnamkrieg. In letzterem benannten GIs ihre vietnamesischen Feinde u. a. als »gooks«, »dinks«, oder »slopes« - also »Gelbe«, »Gnome« oder »Abschaum« (DER SPIEGEL 16/1971). Ein alter sprachlicher Trick, mit dem man sich von den »Anderen« distanzierte und ihren Tod oder ihre Verletzung trivialisierte, (...)“ siehe: Jutta Weber, »Vorratsbomben im Himmel«, veröffentlicht in »Kriegsmaschinen, Roboter im Militäreinsatz« von Hans-Arthur Marsiske, 2012, Hannover

- ↑ „Wenn niemand mich danach fragt, weiß ich’s, will ich’s aber einem Fragenden erklären, weiß ich’s nicht.“ Aurelius Augustinus »Bekenntnisse«, München, 1988, 5. Aufl. (zuerst 1982). s. 312.

- ↑ In der Regelungstechnik, gibt es mehrere Zeitzustände.Einer davon trägt den Namen Totzeit. Eine Zeit, in der -im regelungstechnischen Sinne- keinerlei Veränderung stattfindet. In der Informationstechnik würde man dazu Latenzzeit, oder auch Antwortzeit sagen. Je kürzer diese ist, desto eher spricht man von Kommunikation in Echtzeit sprechen.

- ↑ „Im Luftwaffenstützpunkt Ramstein laufen wirklich alle Informationen zusammen, wie durch einen Trichter“, sagte Brandon Bryant im NDR-Magazin „Panorama“. Von der Drohne gelieferte Bilder würden in Ramstein in einer Einheit namens DGS (Distributed Ground System) ausgewertet. Dort soll sichergestellt werden, dass die von der Drohne aus abgefeuerte Rakete die richtige Person tötet. http://taz.de/ Rechtslage-zu-Drohneneinsaetzen/!136280/ (letzter Zugriff 30.04.2015) Brandon Bryant, in einem Vortrag im April in Berlin http://www.disruptionlab.org/drones/: “Alles was mit Drohnen zu tun hat, geht über Ramstein.”