Krieg & KI

Aus exmediawiki

Version vom 17. Juni 2019, 14:33 Uhr von C.heck (Diskussion | Beiträge) (→Techniken zur Opfergenerierung)

Präsentationsfolie zum Download: Krieg-und-KI-in-Ramberg.pdf

In dieser Ausarbeitung soll es weniger um die Frage gehen,

- ob so called 'Killerroboter' "entpersonifizierte Menschen", als eine technisch-administrative Maßnahme töten dürfen?

- in wie weit eine Maschinenlesbarmachung gesellschaftlicher Subjekte die Würde des Menschen antastet?

- ob wir Tötungsmaschinen Kraft der Entscheidungen schenken so0llten, diese letzten Endes materielle Sache, dies Ding also, zu dem der anvisierte Mensch während der Mensch/Maschine-Kampfhandlung wurde, zu zerstören?

als vielmehr um die Frage nach der unbeschränkt verschiebbaren Verantwortung, einer "Verantwortung des Niemand" so Hannah Arendt,

- nach Forschungsblackboxen in der Grundlagenforschung

- nach intransparenten Entscheidungs- und Befehlsketten

- nach closed sources but open source / nach out sourcing

- und letzten Endes nach sprachlichen Hürden diese derzeit öffentlich diskutieren zu können

Inhaltsverzeichnis

Von welchen Technologien sprechen wir, sprechen wir von Kriegstechnologien...?

There’s no difference between the private sector and the military:

“Marketing or death by drone, it’s the same math, ... You could easily turn Facebook into that. You don’t have to change the programming, just the purpose of why you have the system.”[1]

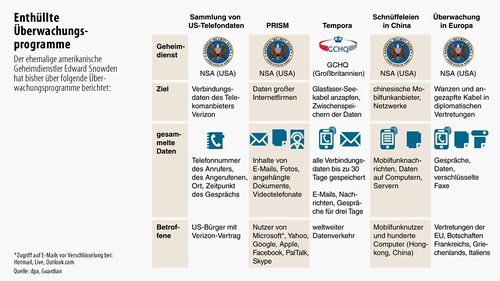

Wir schreiben die Jahre 2010-13:

- Chelsea Mannings "Collateral Murder"

- Wikileaks

- die Snowden Leaks

- akribische Aufarbeitungen von rohem (geleaktem) Datenmaterial

- Fast täglich neue Skandalmeldungen: PRISM / XKeyscore / BND / NSA / Ramstein / drone war / Afghanistan / Jemen / Somalia / Pakistan ...

- neue Terminologien finden Einkehr in unsere Alltagsprache: Kollateralschaden / falsos positivos / human in the loop / Metadata / Tötungslisten ...

Technologien zur Zielerfassung

"Gorgon Stare Test uncovers Major Glitches The US Air Force’s much-touted new Intelligence, surveillance and Reconnaissance (ISR) System for use with remotely piloted Aircraft which is developed to be used in Afghanistan has significant operational glitches and is not ready to be fielded, Air Force Field Testers conclude."[2]

Gorgon Stare, Ein Aufklärungs- und

Überwachungssystem der U.S. Air Force[3]

Die US Air Force bezeichnet dieses System als

„wide-area surveillance sensor system“, hierzu

James O. Poss (U.S. Airforce Assistant Deputy

Chief): „Gorgon Stare will be looking at a whole city, so there will be no way for the adversary to know what we’re looking at, and we can see everything.“

Es ermöglicht eine Überwachung von 16km2. Die

Einzelbilder der Kameras betragen je 5 Millionen

Pixel. Aus ihnen kann ein Gesamtbild von 1,6

Milliarden Pixel erzeugt werden.

Amerikanische Drohnen haben mit diesem System

allein im Jahre 2009, Videoaufnahmen im Umfang

von 24 Jahren generiert[4]

„Am 2. September 2010 verkündeten die US-Behörden einen wichtigen Taliban-Anführer ausgeschaltet zu haben in Takhar, Afghanistan. Tatsächlich hatten sie Zabet Amanullah getötet. Einen im Wahlkampf stehenden Zivilisten. Die Drohnenpiloten haben keinen Namen gejagt. Sie haben auf das Mobiltelefon gezielt.“[5]

"The drone papers"

https://theintercept.com/drone-papers/

»The Intercept« wurde ein Magazin mit geheimen Dias zugespielt, die ein Fenster auf das interne Verfahren öffnen, das in einer wichtigen Periode des US-Drohnen-Krieges – während der Kill or Capture Operations (der Einsätze zum Töten oder Gefangennehmen von Zielpersonen) des US-Militärs in den Jahren 2011 bis 2013 – üblich war.

Die Dokumente, die auch Aufschluss über die von den Special Operations Forces beklagten Mängel und Flops des Drohnen-Programms geben, stammen von einer Quelle innerhalb der US-Geheimdienste, die an Operationen und Programmen beteiligt war, die auf den Dias dargestellt werden.

Das friedenspolitische Mittelungsblatt »Luftpost« übersetzte die Artikel ins Deutsche.

Anbei ein paar für unseren Kontext entscheidende Auszüge aus den Papers:

Die Hellfire-Raketen der Drohnen werden häufig nicht auf Menschen, sondern auf die SIM-Karten ihrer Mobiltelefone abgefeuert, deren Position zu orten ist, wenn sie eingeschaltet sind. Ein auf Empfang geschaltetes Mobiltelefon kann der ge- jagten Person also den Tod bringen.[6]

"Wenn jemand, der als hochwertige Zielperson galt, irgendwo in Somalia ins Telefon ge- sagt hätte, 'Die Hochzeit ist in den nächsten 24 Stunden.", wäre das für eine codierte Bot- schaft gehalten worden und hätte in Europa und in den USA die höchste Alarmstufe aus - gelöst, auch wenn er uns nur verscheißern wollte," lästerte Flynn. "Weil sich SIGINT ganz leicht austricksen lässt, muss es durch andere Erkenntnisquellen wie HUMINT (Aussagen von Informanten oder aus Verhören) verifiziert werden. Man muss sicherstellen, dass man wirklich die gesuchte Person gefunden hat, denn abgehört wurde ja nur ein Telefon." [7]

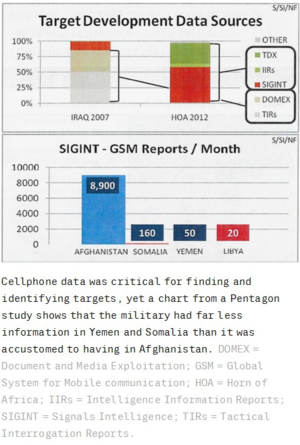

Aus The Intercept zugespielten geheimen Pentagon-Dokumenten geht hervor,

dass die US-Militärs bei der Jagd auf Terrorverdächtige im Jemen und in Somalia

mit "schwierigen Problemen" zu kämpfen hatten, die technologischer Art waren

oder den Geheimdiensten anzulasten sind.

Die Probleme entstanden teilweise aus der geographischen Lage des Jemen und Somali- as und aus der geringen US-Präsenz in diesen Staaten. Deshalb musste sich das Militär vor allem auf SIGINT, also auf die geheimdienstliche Überwachung von Mobiltelefonen und Computern verlassen, die wegen einer zu geringen Anzahl von Drohnen-Flügen nicht immer zuverlässig funktionierte.

Die Dokumente

sind Teil einer Studie einer Intelligence, Surveillance, and Reconnaissance

Task Force (abgekürzt ISR Task Force, einer Sonderkommission zur Bewertung der Er-

gebnisse von Spionage, Überwachung und Aufklärung des Pentagons.

weitere Infos dazu: https://ww-w.fas.org/sgp/crs/intel/R41284.pdf

[8]

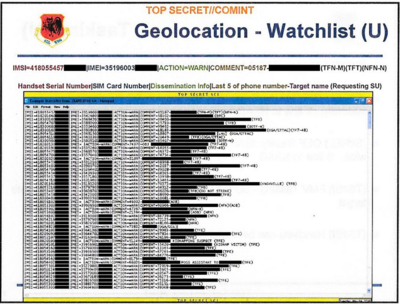

Bereits im letzten Jahr haben wir berichtet, dass die US-

Geheimdienste ihre Zielpersonen hauptsächlich über

deren Mobiltelefone orten. Mit dem Programm GILGA-MESH, das die Drohne zu einem "Sendeturm" macht, in den sich Mobiltelefone einloggen können, lässt sich die genaue Position der telefonierenden Person bestimmen.

Die nebenstehende Reproduktion eines Dias zeigt eine "Watchlist" (Überwachungsliste) von SIM-Card-Nummern.[9]

In den Dokumenten wird offen zugegeben, dass SIGINT (allein) eine unzuverlässige Me thode geheimdienstlicher Überwachung ist. Trotzdem wurden mit SIGINT mehr als die Hälfte der Erkenntnisse über Zielpersonen gesammelt, und die meisten der SIGINT-Daten kamen auch noch von Geheimdiensten anderer Staaten. Die übrigen Informationen liefer ten einheimische Informanten, die überwiegend in Diensten der CIA standen. "Deren Infor mationen sind aber weder so aktuell noch so aussagekräftig wie die bei Verhören und bei der Auswertung erbeuteter Materialien gewonnenen Erkenntnisse," steht in der Studie https://theintercept.com/document/2015/10/14/small-footprint-operations-2-13/#page-9

Was alles noch schlimmer macht, ist die aus den Dokumenten zu entnehmende Tatsache, dass die Möglichkeiten, über SIGINT zuverlässige Daten zu sammeln, "sehr spärlich" und "sehr begrenzt" waren; die gezielten Tötungen beruhten also meistens auf wenig vertrauenswürdi- gen Erkenntnissen. Im Vergleich mit anderen Operationsgebieten war die Datenbasis eher dürftig: In Afghanistan fielen monatlich 8.900 SIGINT-Datensätze an, in Somalia hingegen magere 160 und im Jemen sogar nur 50. Eine andere Grafik belegt, dass beim Aufspüren von mehr als der Hälfte der Zielpersonen im Jemen und in Somalia im Jahr 2012 trotzdem überwiegend SIGINT-Daten verwendet wurden. Flynn äußerte gegenüber The Intercept, man habe sich zu sehr auf SIGINT verlassen oder auch nur auf das, was über die Drohnen-Kamera gerade zu sehen war.[10]

Die Quelle unterstrich die Unzuverlässigkeit von Metadaten, die meistens durch die Überwachung von Telefonen und Computern gewonnen würden. Man nutze Telefonnummern oder E-Mail-Adressen als Selektoren, um die Kommunikation von Zielpersonen aus großen Datenströmen herauszufischen; mit Hilfe der dadurch gewonnenen Informationen sei es dann möglich, diese Personen zu finden, anzuvisieren und umzubringen. "Man muss schon sehr viel Vertrauen in die dabei eingesetzte Technologie haben," gab die Quelle zu bedenken. "Ich kenne unzählige Beispiele, bei denen die so gesammelten Informationen fehlerhaft waren." Das sei der Hauptgrund für die Tötung unbeteiligter Zivilisten. "Oft entdecken die mit überwachenden Geheimdienstler erst nach Monaten oder sogar Jahren, dass sie die ganze Zeit das Telefon der Mutter der Zielperson überwacht haben."[11]

Techniken zur Opfergenerierung

So entstehen algorithmische Narrative und durch diese treten Abnormitäten in Erscheinung. Abnormitäten auf Grund derer ein Drohnenpilot, irgendwo auf der Welt dann einen Menschen identifiziert. Einen für Maschinen lesbar gemachten Menschen. Das technische Bild eines Menschen, und selbst wenn dieses Bild nur mehr aus einem GPS-Signal + Stimmerkennung (Abgleich des akustischen Fingerabrucks) besteht. Mehr nicht. Nicht mal mehr als Pseudoabbild eines Menschen interpretiert. Wenn einzig ein Abgleich zweier 0/1-Datensätze genügt, um den roten Knopf des Joysticks zu drücken. Oder eben nicht.[12]

„Then he yells „Rifle!“[13]

Wie sprechen wir von diesen?

Wer spricht?

wie sprechen wir über kulturelle konsequenzen konkreter einsätze neuer technologien?

start bei 32:49:

der psychologische Effekt des Automation Bias: der besagt, dass Menschen dazu neigen, einer automatisierten Entscheidung übermäßig viel zu vertrauen Transfer Learning, wo bestehende Modelle angepasst werden, um eine neue Aufgabe zu lösen. ramstein machtkaputt-video dual use von welchen technologien sprechen wir, sprechen wir von kriegstechnologien in der alogrithmischen Kriegsführung? nicht nur die us- streitkräfte source out wo es nur geht (projekt maven) The DoD’s Project Maven initiative is using open-source code currently available to Google Cloud users to help identify objects in the military’s drone footage. The employees’ primary concern is that this project could eventually grow into using the AI to control and even deploy weapons from drones, despite company representatives stating otherwise. https://9to5google.com/2018/04/04/should-google-develop-ai-military-drones-poll/ technologien, gesichtserkennung google wo? steuerung << ?? auch die bundeswehr ... (amazon << rekognition << what adversarial?? battle management systems << bml << NLP << siri << bochum adversarial attack bml: Such initiatives offer the potential for C4I systems to be able to easily switch between interacting with real people and systems, including robotics and autonomous systems, and simulated people and systems. C4I << Command, Control, Communications, Computers, and Intelligence privat << atos, siemens, bosch, fraunhofer, max planck, EU-Forschungsprogramme FP7 und Horizon2020import boto3 BUCKET = "amazon-rekognition" KEY = "test.jpg" FEATURES_BLACKLIST = ("Landmarks", "Emotions", "Pose", "Quality", "BoundingBox", "Confidence") def detect_faces(bucket, key, attributes=['ALL'], region="eu-west-1"): rekognition = boto3.client("rekognition", region) response = rekognition.detect_faces( Image={ "S3Object": { "Bucket": bucket, "Name": key, } }, Attributes=attributes, ) return response['FaceDetails'] for face in detect_faces(BUCKET, KEY): print "Face ({Confidence}%)".format(**face) # emotions for emotion in face['Emotions']: print " {Type} : {Confidence}%".format(**emotion) # quality for quality, value in face['Quality'].iteritems(): print " {quality} : {value}".format(quality=quality, value=value) # facial features for feature, data in face.iteritems(): if feature not in FEATURES_BLACKLIST: print " {feature}({data[Value]}) : {data[Confidence]}%".format(feature=feature, data=data) """ Expected output: Face (99.945602417%) SAD : 14.6038293839% HAPPY : 12.3668470383% DISGUSTED : 3.81404161453% Sharpness : 10.0 Brightness : 31.4071826935 Eyeglasses(False) : 99.990234375% Sunglasses(False) : 99.9500656128% Gender(Male) : 99.9291687012% EyesOpen(True) : 99.9609146118% Smile(False) : 99.8329467773% MouthOpen(False) : 98.3746566772% Mustache(False) : 98.7549591064% Beard(False) : 92.758682251% """

- ↑ https://www.theguardian.com/us-news/2018/oct/07/chelsea-manning-wikileaks-whistleblowing-interview-carole-cadwalladr

- ↑ http://defensesystems.com/articles/2011/01/24/gorgon-stare-test-shows-serious-glitches.aspx

- ↑ http://www.flightglobal.com/news/articles/sierra-nevada-fields-argus-is-upgrade-to-gorgon-stare-400978/

- ↑ Grégoire Chamayou, »Ferngesteuerte Gewalt, Eine Theorie der Drohne«, 2013, Paris, s. 50

- ↑ Kate Clark, »The Takhar attack, Targeted killings and the parallel worlds of US intelligence and Afghanistan«, Afghanistan analyst network Thematic Report, Juni 2011, zitiert von Derek Gregory: http://geographicalimaginations.com

- ↑ https://theintercept.com/drone-papers/a-visual-glossary/

- ↑ »Feuern auf Verdacht, Fehler der Geheimdienste und die Grenzen der Drohnen-Technologie«, Die Drohnen-Dokumente, Artikel 6 von 8, Von Cora Currier und Peter Maass, The Intercept, 15.10.15 https://theintercept.com/drone-papers/firing-blind/

- ↑ »Feuern auf Verdacht, Fehler der Geheimdienste und die Grenzen der Drohnen-Technologie«, Die Drohnen-Dokumente, Artikel 6 von 8, Von Cora Currier und Peter Maass, The Intercept, 15.10.15 https://theintercept.com/drone-papers/firing-blind/

- ↑ »Ein Glossar mit Bildern, Dekodierung der Sprache des verdeckt geführten US-Drohnen-Krieges«, Die Drohnen-Dokumente, Artikel 2 von 8, Von Josh Begley, The Intercept, 15.10.15, https://theintercept.com/drone-papers/a-visual-glossary/

- ↑ »Feuern auf Verdacht, Fehler der Geheimdienste und die Grenzen der Drohnen-Technologie«, Die Drohnen-Dokumente, Artikel 6 von 8, Von Cora Currier und Peter Maass, The Intercept, 15.10.15 https://theintercept.com/drone-papers/firing-blind/

- ↑ »Der Mordkomplex, Aus geheimen Militärdokumenten geht hervor, wie Obamas Drohnen-Krieg abläuft«, Die Drohnen-Dokumente, Artikel 1 von 8, Von Jeremy Scahill, The Intercept, 15.10.15, https://theintercept.com/drone-papers/the-assassination-complex/

- ↑ Artikel »Obamas Listen«, von Jacob Appelbaum, Matthias Gebauer, Susanne Koelbl, Laura Poitras, Gordon Repinski, Marcel Rosenbach, Holger Stark, in »Der Spiegel«, Nr.1/29.12.2014

- ↑ http://www.huffingtonpost.com/2013/05/15/drone-strikes_n_3280023.html (letzter Zugriff 26.04.2015)